Olá Pessoal,

Conforme detalhado em nosso post anterior, hoje iremos fazer algumas tratativas relacionado a criação de uma conectividade entre meu ambiente de homelab com a Oracle Cloud ( OCI ).

Talvez vocês se perguntem o que seria isso? Eu já fiz um post onde eu trazia esse mesmo conceito para uma utilização de infra-estrutura dentro da Azure, desta forma vamos fazer nossa tratativa hoje para executar o procedimento e avaliar as facilidades para Oracle.

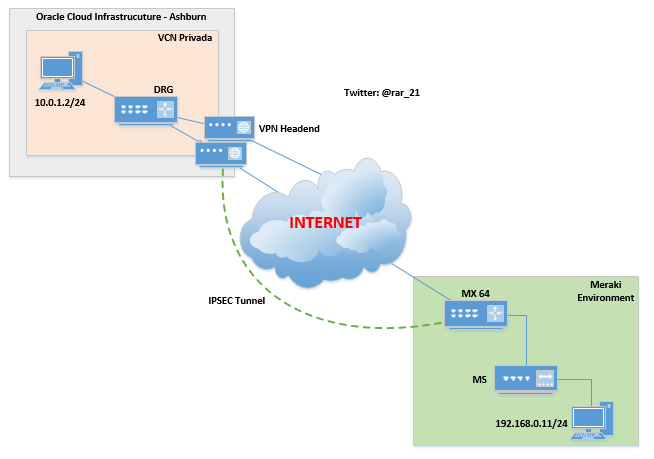

Topologia

Temos essa topologia simplificada apenas para que vocês tenham em mente o que de fato iremos construir dentro das estruturas, e a forma de que como isso esta se conectando.

Conceito

Hoje em dia muitas estruturas estão sendo movidas para dentro das clouds, podendo denominar-se como públicas e privadas, ou seja, terá momentos que você irá expor seu serviço para Internet, como também você irá ter apenas serviços denominados para funcionarem internamente em sua empresa, desta forma isso não irá precisar ser visto pelo mundo externo.

Pois bem, em nosso teste iremos tratar como sendo uma VCN ( Virtual Cloud Network ) privada, ou seja, todo esse endereçamento irá responder internamente dentro de meu ambiente. Vale lembrar que por default no ambiente Cloud teremos nossa rede interna sendo definida dentro de uma classe A ( 10.0.0.0/16 ), com isso foi definido neste ambiente cloud que nossas máquinas pertencem a rede ( 10.0.1.0/24 ).

Para que isso ocorra temos a necessidade de efetuar uma conexão ( Site-to-Site ) através de nosso conhecido e famoso IPSEC, entre meu ambiente Meraki e a Cloud Oracle ( OCI ). Portanto, eu irei ter acesso diretamente a qualquer ” Server ” ou ” Client “, sendo acessado diretamente via minha rede Interna Meraki.

Passos para Configuração

Vale lembrar que nesse momento não irei detalhar como executar a criação de instâncias ( VMs ) dentro do ambiente Oracle, e também a criação padrão da VCN, pois isso será explicado em outro post, portanto devo notificar que temos 1 host definido internamente no ambiente Cloud com o IP: 10.0.1.2/24.

A partir desse momento devemos seguir alguns passos para efetuar configuração de conectividade entre os ambientes. Segue abaixo o procedimento:

1) Criar um CPE ( Customer Premises Equipment )

2) Criar um Dynamic Routing Gateways

3) Criar o tunnel IPSEC

Configuração passo 1

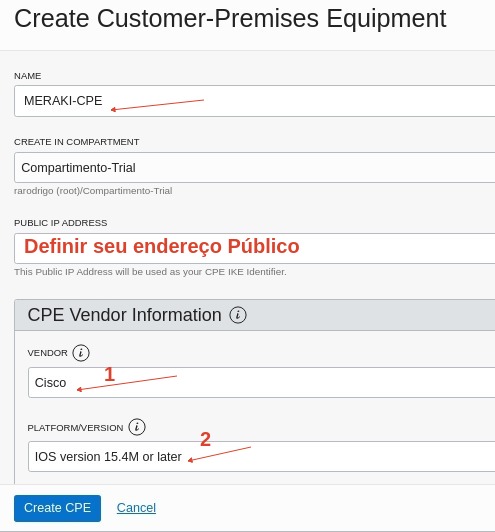

Por definição a cloud exige que você configure um CPE para termos associações atreladas a esta conectividade, com isso eu criei utilizando uma opção como sendo equipamento Cisco ( temos mais vendor associados ), e posteriormente qual seria o IOS ( ASA ou IOS ), que por sua vez selecione 15.1. Vale lembrar que de fato estou utilizando Meraki ( MX64 ), portanto não faz relação com o IOS selecionado, porém minha opinião que isso seria apenas para atrelar algum vendor e de fato posteriormente ele apresenta ” janelas ” que leva a você ao fabricante, para observar e definir as configurações necessárias para esse vendor. Segue abaixo a configuração:

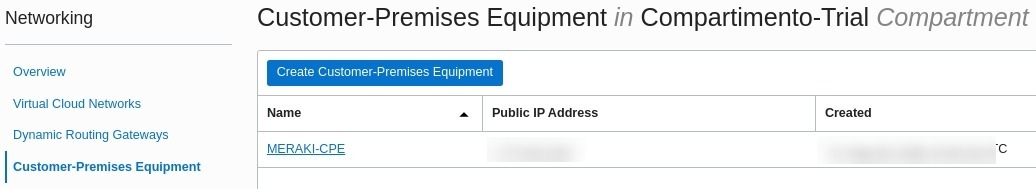

Após concluir os passos podemos observar que nosso CPE foi criado.

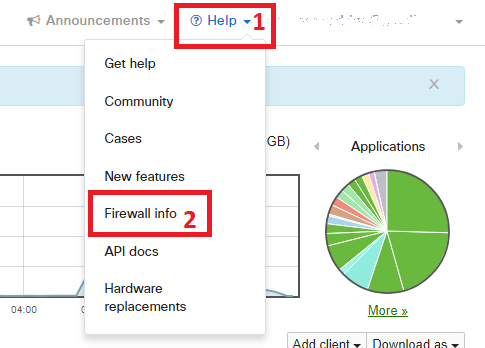

Mais detalhes consulte a documentação Oracle – CPE Configuration.

Escolhemos efetuar as configurações com roteamento estático, pois dentro do ambiente Meraki não temos a opção de subir uma sessão BGP via o tunnel IPSEC ( site-to-site )

Configuração passo 2

Na sequência devemos configurar nosso ” Gateway “, que irá fazer associação ao CPE criado, com isso posteriormente iremos definir ambos os componentes para configuração de nosso próximo passo. Segue abaixo:

Após iniciar ficaremos desta forma as configurações. Neste momento não estou utilizando ” tags “, mas isso para crescimento de sua estrutura pode facilitar para selecionar os serviços corretos.

Configuração Passo 3

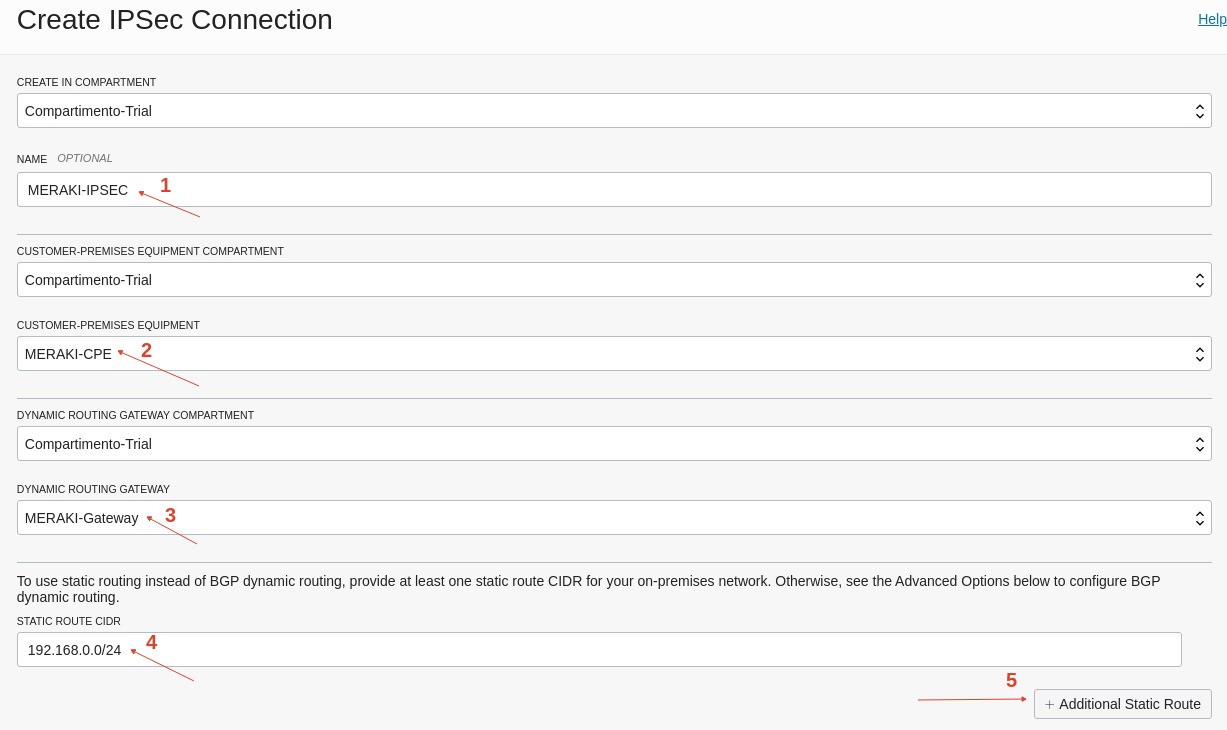

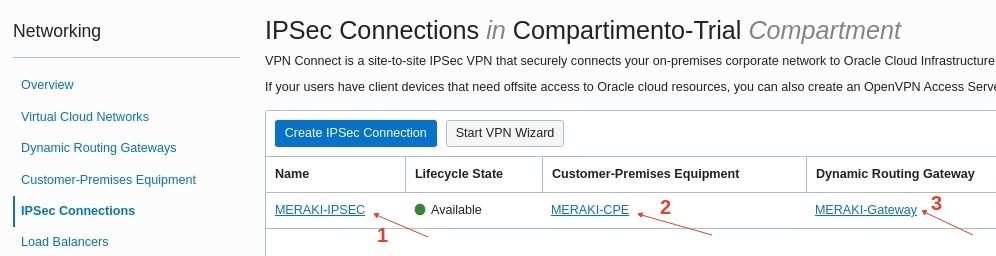

Enfim, agora vamos definir nosso tunnel IPSEC com os outros dois componentes criados anteriormente. Para isso devemos ir em Networking -> IPSEC Connections.

No ítem 4 da figura acima é a rota estática que iremos definir para que essa infra-estrutura Cloud possa acessar minha rede local do homelab ( portanto redes atrás do MX ), se tiver mais sub-redes você pode adicionar.

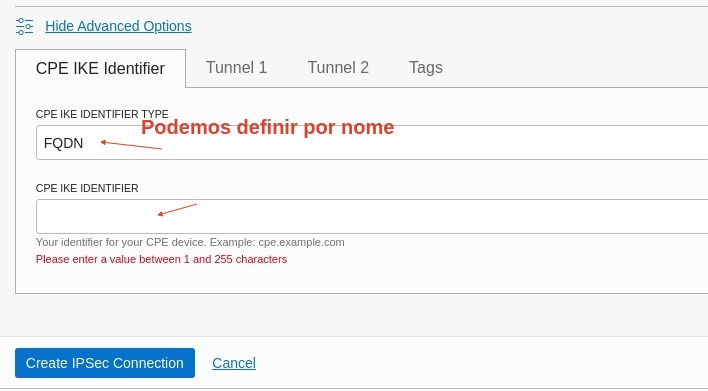

Após isso clique em ” Show Advanced Options ” para selecionar alguns ítens essenciais para seu IPSEC. Um recurso interessante que pode facilitar é que temos como definir via ” FQDN ” seu CPE remoto.

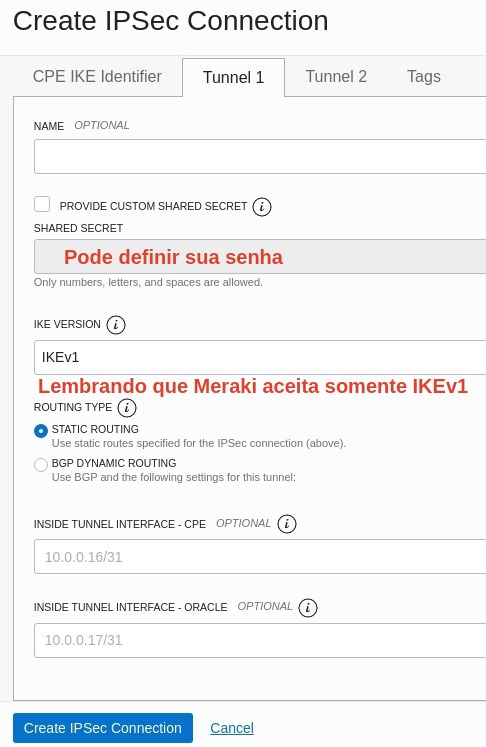

Após isso precisamos definir ” Tunnel ” agregando uma “ shared key ” e a versão do IKE ( já comentado acima ). Vale lembrar que não teremos uma interface tunnel para nosso Meraki, pois iremos criar o tunelamento apenas via o IPSEC.

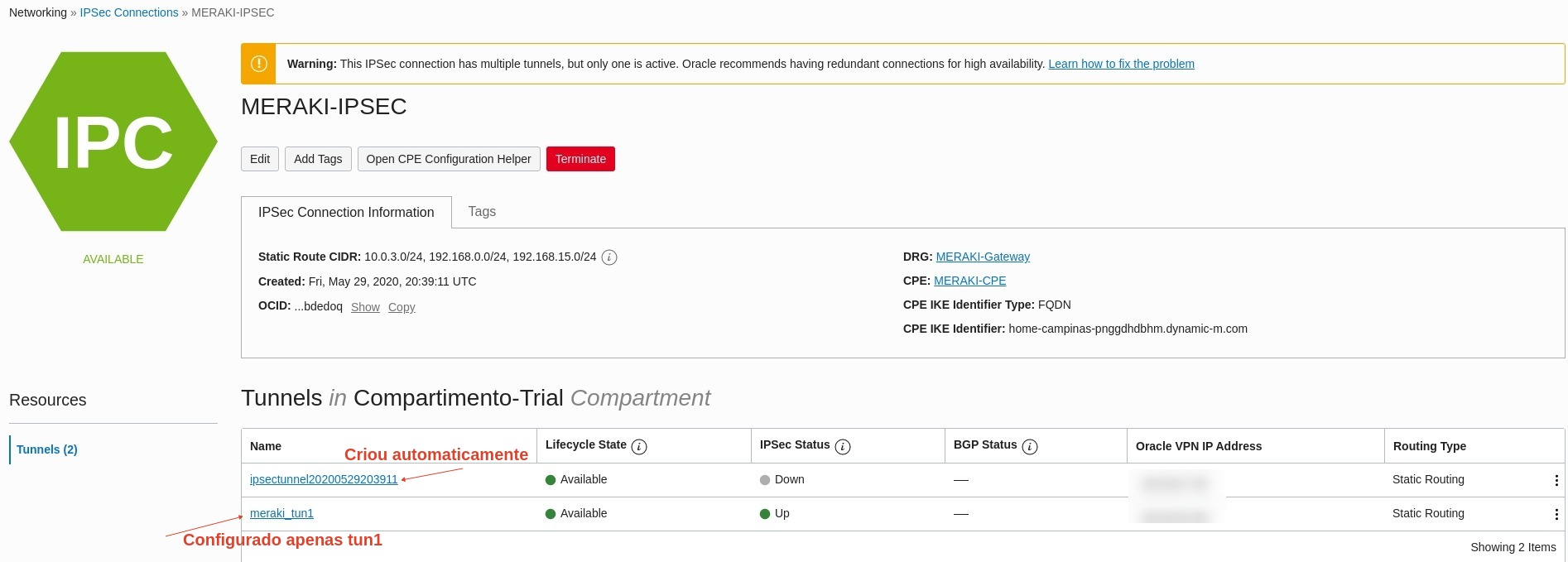

Após finalizar, pode observar que vai levar uns 5 minutos para o ambiente provisionar essas configurações e logo após você já pode verificar que o status fica ” Available “.

Caso esteja tudo correto em ambos os lados ( Oracle + Meraki ) você poderá observar seu IPSEC está ” UP “. PS.: Por padrão o dashboard Oracle cria automaticamente dois tunneis para efetuar configuração, tendo dois IP Públicos distintos, porém em nosso lab irei definir apenas 1 tunnel. Oracle usa roteamento assimétrico entre os diferentes tuneis, ou seja, sua VCN pode usar os canais operacionais para devolver para sua estrutura on-premises, ou seja, você precisa controlar esse trafego. Se estiver utilizando BGP você manipula sua metricas.

PS.: Por padrão o dashboard Oracle cria automaticamente dois tunneis para efetuar configuração, tendo dois IP Públicos distintos, porém em nosso lab irei definir apenas 1 tunnel. Oracle usa roteamento assimétrico entre os diferentes tuneis, ou seja, sua VCN pode usar os canais operacionais para devolver para sua estrutura on-premises, ou seja, você precisa controlar esse trafego. Se estiver utilizando BGP você manipula sua metricas.

TIPS: Após a finalização dessa configuração , certifique-se que a ” Security List ” de sua VCN está liberando acesso ao protocolo ICMP “ Ingress ” em sua estrutura.

Configuração MERAKI

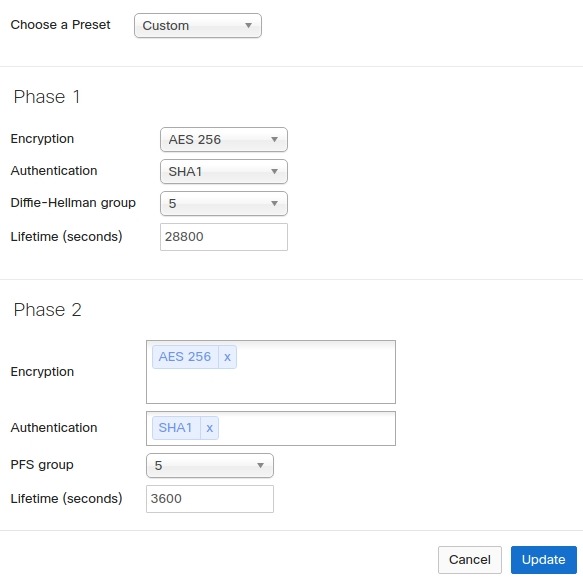

Como já exposto em nosso ambiente Meraki, irei definir o MX como sendo um HUB, e após isso devo definir a metodologia ( Phase 1 e Phase 2 ). Para isso, recomendo observar a documentação da Oracle sobre o hash e encriptação para o IPSEC.

Tendo isso em mãos fiz a configuração de uma police “ Custom “, atrelando a ” share Key ” já definida no ambiente de Cloud.

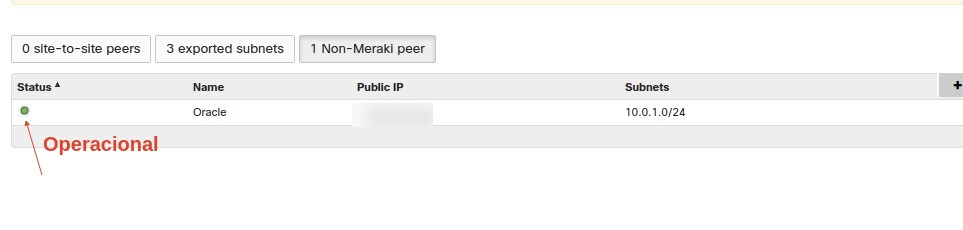

Feito dessa forma iremos ter as informações associadas em nosso ” Dashboard ” como (non-Meraki VPN Peers).

Bem como devemos confirmar qual rede local do meu homelab irá trafegar por essa VPN.

Como demonstrado no dashboard Oracle, aqui também podemos consolidar o status dessa conectividade. Se tudo estiver correto teremos o status “ verde ” 🙂

Consolidação

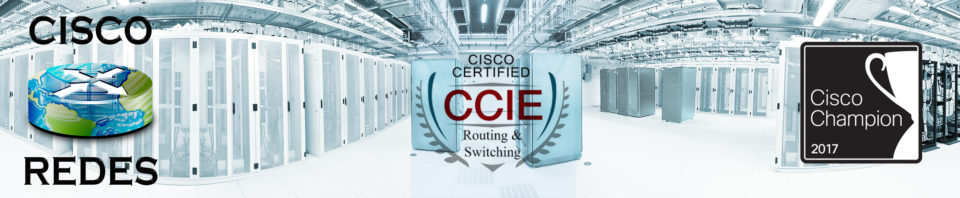

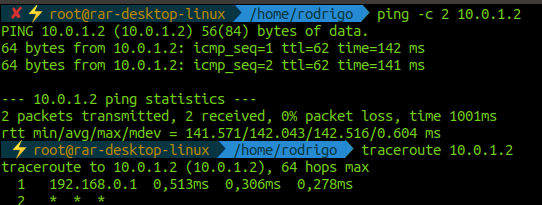

Nada melhor do que consolidar através de nossas ferramentas essenciais que é o PING e TRACEROUTE ( rsrs ).

1) Via maquina da homelab ( 192.168.0.0/24 )

2) Via maquina Oracle Cloud to homelab ( 10.0.1.0/24 )

2) Via maquina Oracle Cloud to homelab ( 10.0.1.0/24 )

Conclusão

De fato eu achei bem intuitivo as configurações relacionados ao IPSEC, e consegui estruturar rapidamente para que esse tunel entre os vendor estivessem operacionais. As documentações que precisei pesquisar estavam coerentes e sendo direta ao ponto, sem precisar ficar navegando em diversas abas para obter a informação.

De fato a unica fonte encontrada foi do fabricante, ou seja, não temos ainda muita documentação ou testes executados por esse mundo afora ( rs ). O fato é que cada vez mais está aumentando as informações desse fabricante devido ao seu crescimento nesse segmento.

Em nosso proximo post vou demonstrar como habilitar um serviço http e balancear entre esses servidores. Fique ligado!

Att,

Rodrigo

4 comentários

Pular para o formulário de comentário

Feioso, vc tem IP fixo em casa?

Ou colocou lá o IP publico que vc estava recebendo na hora?

Eu quero montar um esquema parecido, e ver se consigo atualizar IP no OCI via CLI.

Autor

Fala doutor, não tenho IP fixo.

Adicionei o IP baseado o que eu tinha no momento. Estou pesquisando também alguma forma de efetuar isso automaticamente, porém ainda não fluiu nada.

Qualquer desenvolvimento dá um toque. Algo via CLI ou API para atualizar se tiver opções.

Prof, como usar os dois peers do lado da OCI ao mesmo tempo, pensando em uma redundância parcial (só resolveria os casos em que a OCI parou de funcionar um peer)??

Autor

Em relação ao lado do Meraki, você basicamente vai fazer o mesmo processo criando mais um peer com o endereço público que o próprio OCI também estava mostrando no ” Dashboard “. Do lado do OCI você vai editar no segundo tunnel que ele criou adicionando o mesmo processo usando o publico do lado do Meraki, que no meu ” screenshot ” ao lado estava ” Tunnel 2 “.

Apenas fique atento que como mencionado no ambiente de Cloud o retorno do trafego pode ser assimetrico e dependendo da aplicação você pode ter problemas.