Olá Pessoal,

Vamos seguir com nosso tutorial explicando as funcionalidades que temos nos equipamentos Meraki. Hoje venho aqui para falar um pouco sobre opção oferecida através dos Access-Points, que por sua vez é chamado de Air-Marshal.

Como todos sabem, hoje nosso ambiente de WI-FI também é um item muito importante dentro de nossa infra-estrutura e obviamente ele acaba se tornando um objeto desejado para utiliza-lo como uma porta de entrada, observando no sentido de segurança. Desta forma, neste ítem é sempre interessante você analisar de que forma irá gerenciar essa infra-estrutura, pois temos diversos Access-Points de mercado, que definitivamente não temos os controles necessários para evitar alguns abusos.

Nesse caso, modelo que estou demonstrando efetivamente possue 1 radio dedicado apenas para fazer esse monitoramento, o qual faz o escaneamento do ambiente, analisa interferência, faz tratamento de ” Rogue APs “, o qual pertence as caracteristicas conhecida como WIPS ( Wireless Intrusion Prevention System ). Desta forma, ele oferece uma flexibilidade para o ambiente, pois nenhuma dessas caracteristicas irá impactar ao cliente no sentido de utilização/processamento do AP, pois são rádios isolados e processamento separado. Vale lembrar, que isso é feito para as duas frequências oferecidas 2.4GHz e 5GHz.

Segue abaixo, um exemplo sobre a menção das prevenções que podemos executar tendo como a conectividade sendo executada via WIFI.

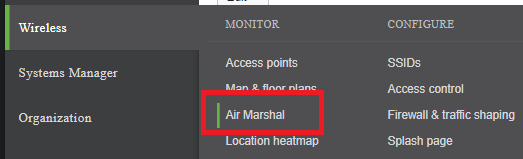

Tendo isso como base a grande facilidade aqui exposta é justamente habilitar essa funcionalidade nos APs e analisar o que de fato está sendo observado dentro de nosso ambiente. Para isso devemos ir em nosso Menu -> Wireless -> Air-Marshal

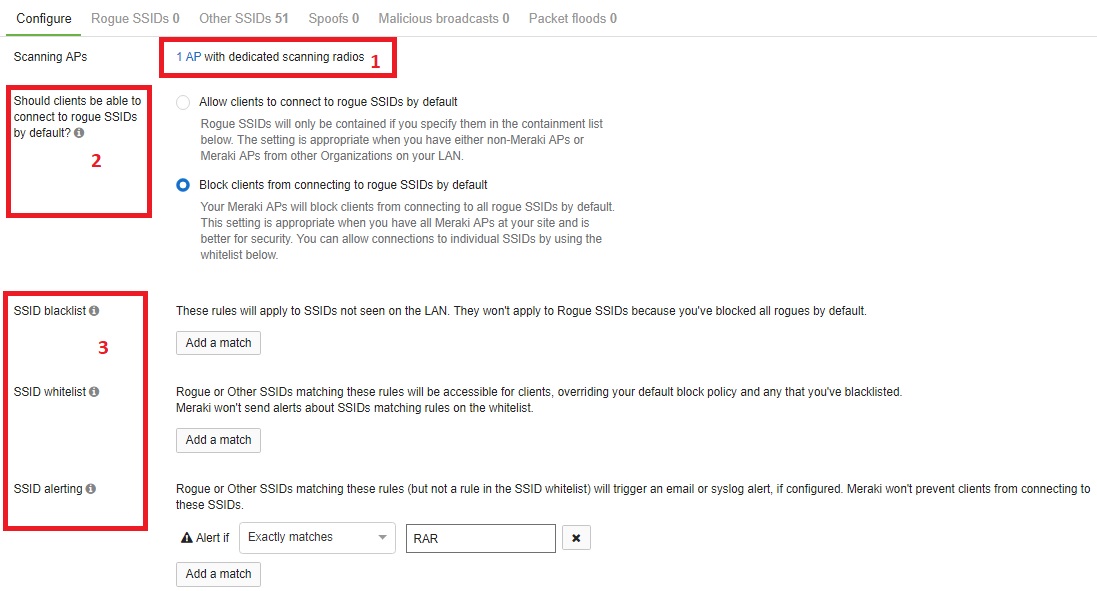

Após esse acesso iremos para tela principal de onde iremos visualizar os APs que estão trabalhando com essa funcionalidade, bem como outras funções que irei explicar mais abaixo:

Como podem observar enumerei 3 ítens:

- Quantos APs estão fazendo o escaneamento dentro de sua infra-estrutura

- Por padrão essa opção ( Allow clients to connect to rogue SSIDs by default ) vem habilitada para liberar os usuarios a fazerem autenticação em ” Rogue SSIDs “, devido a isso vamos habilitar para que possamos bloquear, evitando assim que nossos clientes autentique nesses APs falsos.

- Diversas opções para que você coloque SSIDs em blacklist ou whitelist, bem como nesse meu exemplo coloquei para que eu receba uma notificação caso tenha um ” match ” com meu SSID.

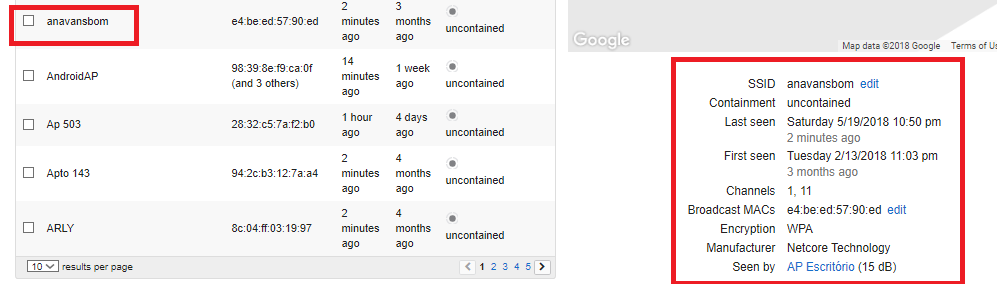

Após esse detalhamento podemos observar todos os SSIDs que estão sendo visualizados pelo seu AP e desta forma identificar através de diversos campos as informações, neste exemplo observei um SSID em especifico e o mesmo pode me trazer informações adicionais sobre ele como vendor, canais, encriptação, etc.

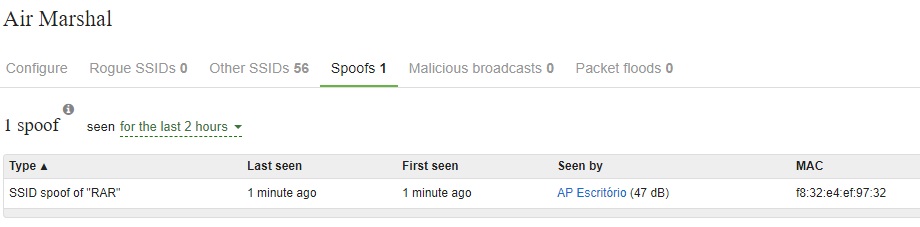

Após isso eu apenas habilitei meu celular para trabalhar como um roteador e ao mesmo tempo meu AP, detectou que existe alguém na rede fazendo ” spoof ” desse SSID, para qual ele detalha onde isso foi detectado ( Localização do AP ), bem como MAC Address e a potência ( dB ), trazendo a percepção se esse elemento o quão próximo esta desse meu AP.

Para esse caso vale lembrar que ele não irá evitar que seu cliente associe-se a esse ” spoof ” AP, pois ele esta fora de sua rede, no sentido que ele não é um AP conectado diretamente em sua LAN e sim algo fazendo broadcast utilizando o mesmo SSID. Com isso, o cliente que estiver mais proximo desse “ spoof “, ou seja, o sinal mais forte e obviamente se ele tiver todas as credenciais para autenticar seu usuário, ele irá autenticar, ou se não deveria isso pode ser uma brecha de segurança, na qual você não criou alguns passos de validação do usuario. Nesse campo você pode ter sempre os SSIDs sendo detectado como “ spoof “, pois se tiver mais APs instalados no ambiente usando o mesmo SSID ele será identificado como “spoof “, mas não que seja algo intrusivo em sua infra-estrutura. Segue abaixo apenas demonstrando que meu endpoint pegou um endereço IP baseado na faixa que deixei no meu celular ( trabalhando como um router ).

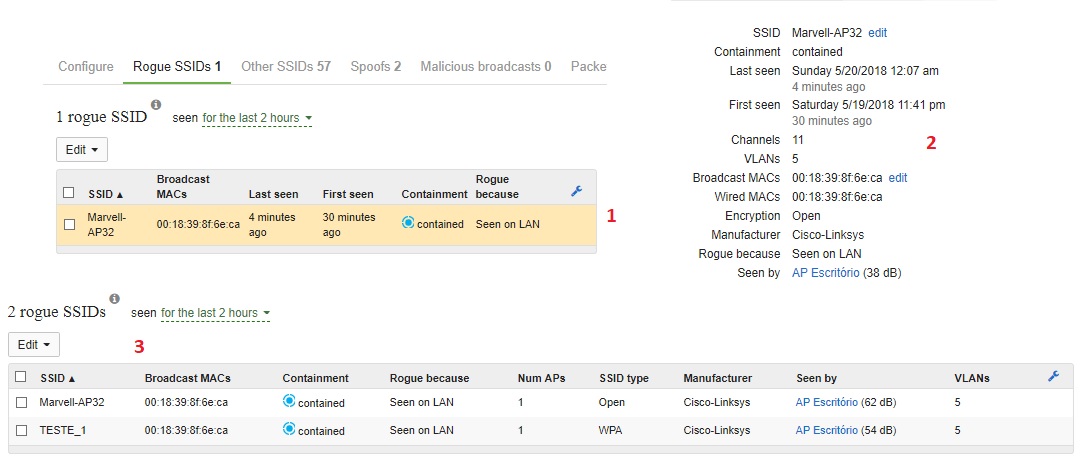

No proximo passo vou simular a situação onde tenho um AP conectado em minha infra-estrutura ( conectado no switch ), para qual ele vai ser detectado como um ” Rogue AP “. Após ligar meu Rogue AP, conectar na porta, automaticamente meu AP ” legitimo ” detectou que existe algum intruso na rede oferecendo conectividade, que consequentemente não é permitido. Veja figura abaixo para detalhar:

Você pode observar o detalhamento do evento sendo evidenciando, na qual gostaria de mostrar que no passo ( 1 ), podemos visualizar que ” Rogue AP ” foi visto na LAN e ao mesmo tempo ele está ” contained “, que defini que meu Air-Marshal ( AP legitimo ) esta detectando algo intruso na rede e vai fazer com que os clientes não sejam associados a esse AP falso, colocando a messagem ” Deauthentication ” no pacote para que os cliente drope essa conexão e permaneça autenticado em nosso AP legitimo.

Você pode observar o detalhamento do evento sendo evidenciando, na qual gostaria de mostrar que no passo ( 1 ), podemos visualizar que ” Rogue AP ” foi visto na LAN e ao mesmo tempo ele está ” contained “, que defini que meu Air-Marshal ( AP legitimo ) esta detectando algo intruso na rede e vai fazer com que os clientes não sejam associados a esse AP falso, colocando a messagem ” Deauthentication ” no pacote para que os cliente drope essa conexão e permaneça autenticado em nosso AP legitimo.

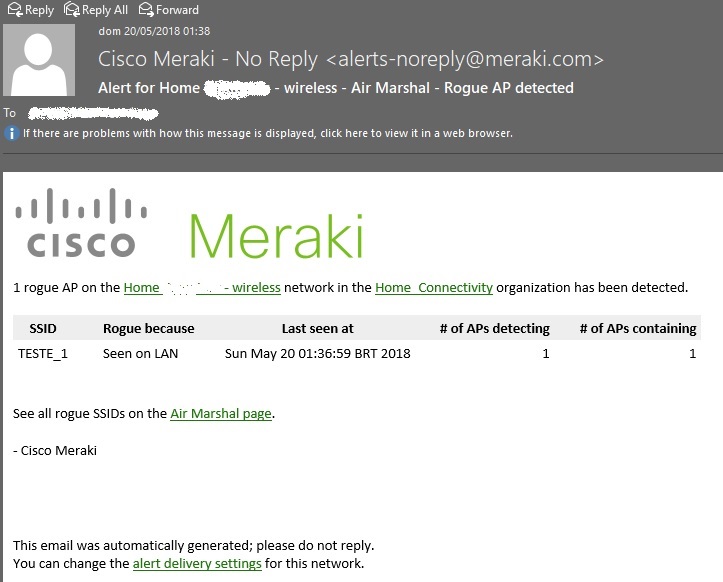

Após isso, podemos visualizar no passo ( 2 ) que podemos ter maiores detalhes desse equipamento, bem como já observando nosso endereço MAC ( BSSID ). Para o passo seguinte ( 3 ), executei mais um teste criando novamente um novo SSID e definindo uma autenticação, que ao mesmo tempo vocês podem observar no log que ele identificou essa criação ( TESTE_1 ).

Logo em seguida, para consolidar essa notificação/evento podemos receber automaticamente um e-mail notificando que foi identificado um ” Rogue AP ” em nossa infra-estrutura. Segue abaixo o e-mail de exemplo:

Com isso, vocês podem observar a facilidade que temos em nossas mãos para gerenciar nosso ambiente e garantir segurança em nossa infra-estrutura. O que vocês acharam dessa facilidade apresentada? Já tiveram dor de cabeça em relação a esses problemas?

Deixe seus comentários!!! 😛

Abs,

Rodrigo

Comentários Recentes