Olá Pessoal,

Resolvi fazer esse post, pois acredito que seja interessante divulgar algumas dicas das que vivenciei fazendo esse pequeno teste em meu ambiente de homelab. Portanto, vou adicionar mais alguns ítens relacionado este parametro dos que já adicionei em nosso post anterior.

Hoje sabemos que a maioria dos sites já utilizam SSL, que por consequencia tem seu certificado instalado no seu website. Esse aumento se deu devido a varias empresas impulsionar essa implementação, por meio de seus programas de utilizar certificado sem a necessidade de pagar por eles, como também sobre a utilização de certificados compartilhados.

Isso deve-se a forma de tentar garantir um pouco de confiabilidade/segurança para navegação na web, porém sabemos que isso é uma ” faca de dois legumes “ rsrs

Não encontrei um número real para passar aqui sobre utilização de SSL, mas um número que circula é que de fato mais de 60% do trafego hoje para acesso as páginas WEB já estão sobre uma estrutura SSL/TLS, na qual quase 37% desso trafego já é utilizado para algum Malware.

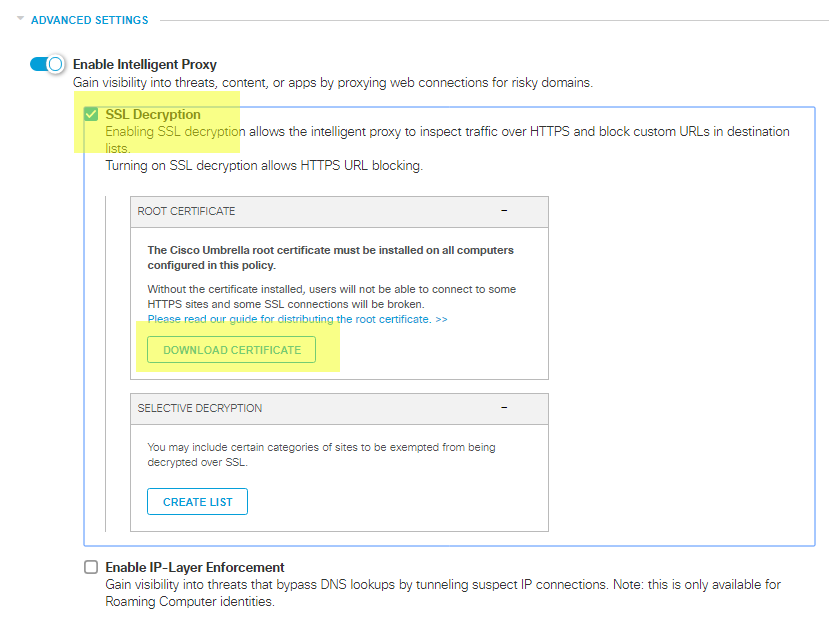

Devido a isso, hoje o ” SSL Inspection “ é um ítem importante para que possamos observar algumas anomalias que circulam em suas solicitações. Para que isso essa seja efetivo, o ponto que iremos detalhar é que a ” Cloud Security “, ou seja o Cisco Umbrella irá trabalhar como ” proxy “ e para isso é necessário fazermos a instalação de um certificado ( Root CA ) da Cisco nos clientes para que essas solicitações sejam inspecionadas pelo ” cloud ” e desta forma alguns ataques podem ser bloqueados a nível de solicitações DNS.

Instalação Certificado

Não vou detalhar a instalação, pois a propria documentação já traz vários tópicos que podem ser consolidados neste link, bem como fazer a instalação de diferentes formas em seu ambiente para se tornar escalável.

Porém, vale relembrar que para isso, na criação de nossa politica precisamos habilitar essas funcionalidades e fazer o download de seu certificado.

Como podem visualizar pelo link informado teremos instalações distintas e caso esteja usando o Linux, o que eu fiz foi somente instalar o certificado diretamente pelo browser e caso esteja no Windows esse certificado já fica embarcado no sistema.

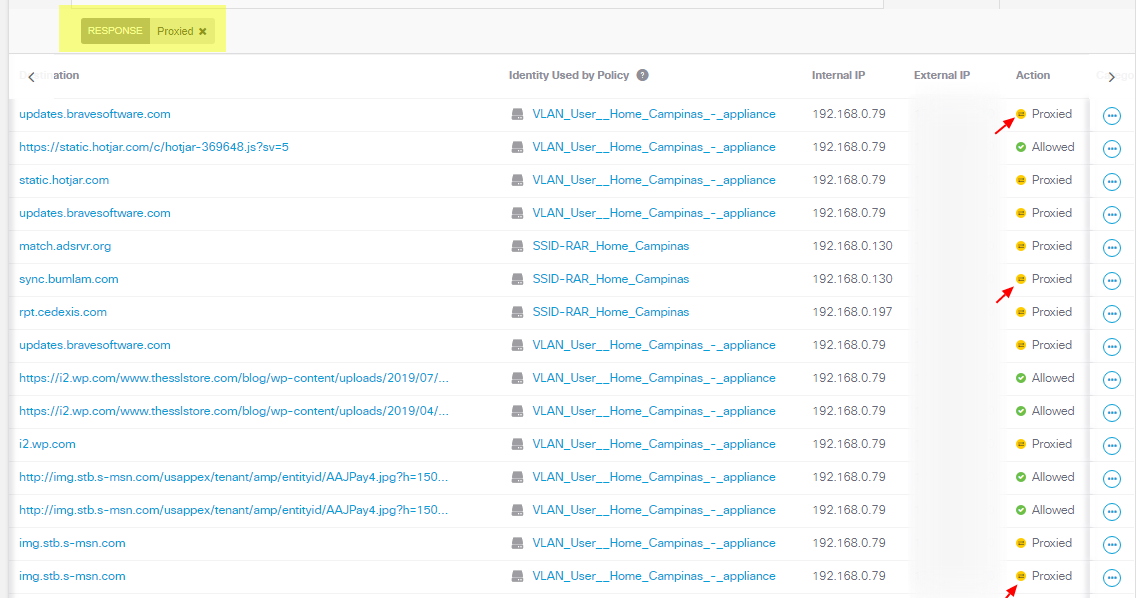

Após essa instalação podemos visualizar abaixo que já temos vários ” match “ informado para cada site que ele foi ” Proxied “.

Investigação do Certificado e Validação

Os sites que são classificados pela ” Cloud “ dentro da categoria ” grey list “ serão proxeados, pois eles podem estar direcionando para algum site que está hospedando algum arquivo mal intencionado, porém todo o restante do site é confiável para acesso.

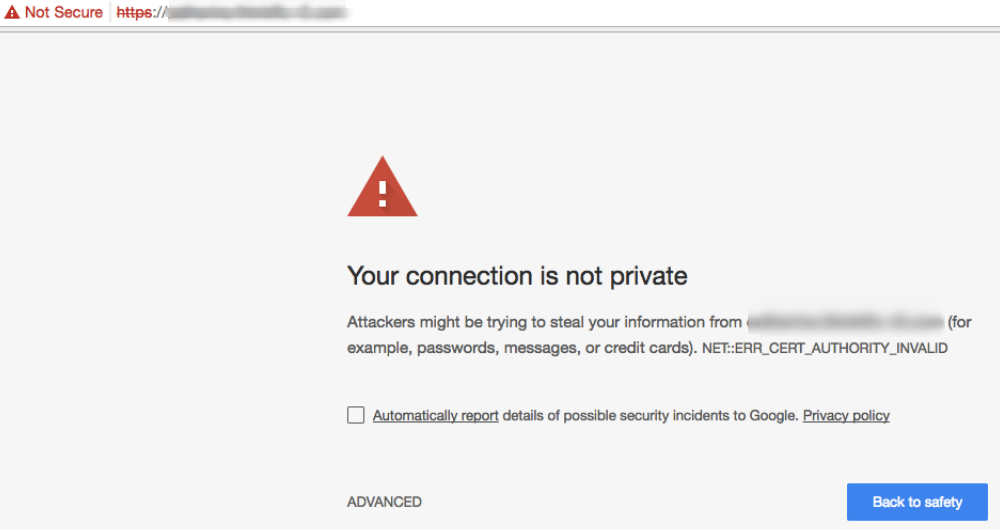

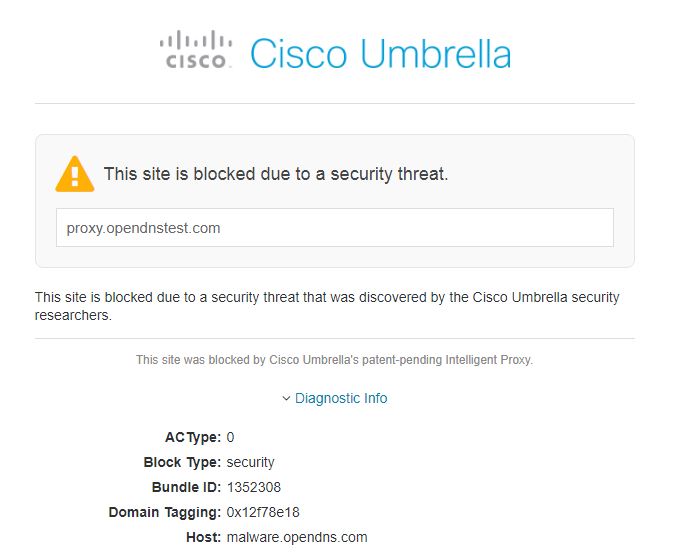

Caso você tenha essa regra habilitada e seu cliente ainda não possui seu certificado instalado, iremos ter a mensagem abaixo e o site não será acessado, pois o navegador acredita que o tráfego está sendo interceptado (e proxied) por um ” main in the middle “, que, neste caso, é o serviço Umbrella, então o tráfego não é descriptografado e inspecionado.

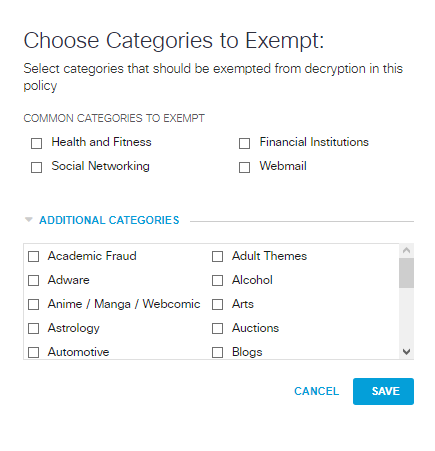

Caso você não queira que um dominio seja inspecionado por alguma caracteristica, você pode colocar em uma lista já definida pelas categorias abaixo:

Inspeção de Arquivos

Baseado que o ” SSL Decryption “ esteja habilitado, podemos ter mais um parâmetro que associado os dois recursos teremos uma credibilidade maior para fazemos analise dos arquivos que são feitos downloads em qualquer website.

Esse recurso irá fazer inspeção dos arquivos maliciosos hospedados em dominios suspeitos, assim no momento que você fizer download um pequeno delay pode ser percebido, já que se esse arquivo está sendo analisado antes de fato ele ser disponibilizado para seu browser.

Para um pequeno teste, existe uma URL que você pode confirmar se de fato você esta com o SSL Decryption habilitado, bem como o ” File Inspection “. Para relembrar e habilitar a inspeção de arquivos você pode conferir em nosso post anterior.

Verifque por essa URL ( http://proxy.opendnstest.com/download/eicar.com ) e a mensagem abaixo precisa aparecer em seu browser.

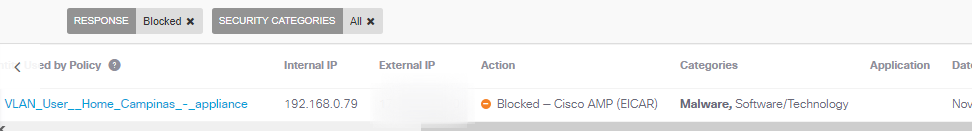

Após isso você pode consultar pelos relatórios sobre esses eventos e detectar o que de fato foi analisado e bloqueado.

O que vocês acharam dessas informações? Está sendo útil? Gostariam de adicionar maiores explicações, deixe seus comentários.

Para nosso próximo post vou explorar um pouco sobre esse recurso que podemos fazer algumas investigações dentro do dashboard Umbrella. Continue acompanhando!!!

Abs,

Rodrigo

Comentários Recentes