Gostaria de iniciar um novo tópico que esta sendo cobrando em nossas provas do CCNA. Com a última atualização, alguns ítens adicionais foram adicionados para o CCNA, trazendo assim mais conteúdo sobre o conceito e configuração do Etherchannel. Para isso, vamos detalhar alguns pontos sobre essa tecnologia. Um dos pontos para pensarmos que o etherchannel não tem apenas o conceito de aumentar o throughput de conectividade entre os dois equipamentos, mas também podemos pensar nos quesitos sobre resiliência entre esses dois vizinhos.

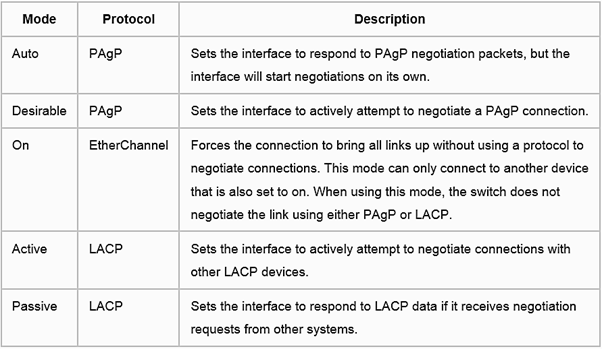

Basicamente temos duas formas de trabalhar com o Etherchannel, onde teríamos dois padrões:

- LACP ( Link Aggregation Control Protocol ): Protocolo padrão IEEE, disponível quase todos switches gerenciáveis.

- PAgP ( Port Aggregation Protocol ): Protocolo disponível em equipamentos Cisco

Nesse contexto existem algumas particularidades que precisamos nos atentar em relação ao tipo de configuração que será aplicado em cada porta. Logo abaixo você verá os tipos de configurações que podem ser configuradas, dependendo de qual padrão estamos utilizando:

Vale ressaltar, também que temos configurar ambas as pontas no mesmo padrão, senão se uma determinada ponta ficar em padrão distinto nosso canal etherchannel não irá negociar, por consequencia não teremos nossa conectividade com uma banda maior ou a criação de caminhos redundantes.

Com isso, vamos para nossa nossa linha de configuração:

Para configuração de varias interfaces físicas, bem como para demonstrar a configuração da porta para trunk.

CiscoRedes(config)#interface range gigabitethernet 1/0/4 – 5

CiscoRedes(config-if-range)#channel-group 1 mode on

CiscoRedes(config-if-range)#switchport trunk encapsulation dot1q

CiscoRedes(config-if-range)#switchport mode trunkCiscoRedes(config)#interface gigabitethernet 3/0/3

CiscoRedes(config-if)#channel-group 1 mode on

CiscoRedes(config-if)#switchport trunk encapsulation dot1q

CiscoRedes(config-if)#switchport mode trunk

Porém, você poderia estar pensando. Eu não posso fazer isso em interfaces que somente serão de acesso? Sim.

CiscoRedes(config)# interface gigabitethernet2/0/1

CiscoRedes(config-if-range)# switchport mode access

CiscoRedes(config-if-range)# switchport access vlan 10

CiscoRedes(config-if-range)# channel-group 5 mode active

CiscoRedes(config-if-range)# endCiscoRedes(config)# interface gigabitethernet2/0/4

CiscoRedes(config-if-range)# switchport mode access

CiscoRedes(config-if-range)# switchport access vlan 10

CiscoRedes(config-if-range)# channel-group 5 mode active

CiscoRedes(config-if-range)# exit

Logo mais irei trazer maiores descritivos sobre essa tecnologia. Aguardem!!!

Abs,

Rodrigo

6 comentários

Pular para o formulário de comentário

Bom dia!

tentei criar uma Etherchannel com duas interfaces, para conectar um servidor, porem o que me retornou foi isso:

suspended: LACP currently not enabled on the remote port.

porque?

att. Rodrigo Araujo

Autor

Esse erro pode ter relação com as portas que você esta formando o LAG.

Nesse caso essas portas elas estão fisicamente no mesmo switch físico? Se não estão no mesmo switch físico porém pertence a uma pilha ( stackwise ) está corretamente configurado o stack?

Pode também avaliar se essa porta é de fato Layer 2 e desabilitar ” no switchport “, após isso dando shut e no shutdown.

em que ano surgiu o padrão ieee 802.3ad e por quem foi criado?

Autor

Na verdade esses padrões são todos aprovados e gerenciados pela orgão ( IEEE ). Para ter maiores detalhes pode ser consultado através desse links.

https://en.wikipedia.org/wiki/Link_aggregation

http://grouper.ieee.org/groups/802/3/ad/index.html

Port etherchannel suporta port security tbm?

Autor

se você digitar o comando na porta o seu IOS não vai reclamar sobre aplicação do comando, entretanto faço a pergunta. Faz sentido usar port-security no etherchannel que normalmente acaba-se utilizando para utilizar em porta trunk?

Qual seria a sua ideia para o port security no etherchannel?