Olá Pessoal,

Como vocês sabem nosso BLOG acaba tendo uma diversidade de conteúdo e nem sempre seguimos uma linha, adicionando apenas conteúdo específico daquela tecnologia ou dedicado aquele fabricante.

Meu objetivo aqui é sempre compartilhar um pouco daquilo que eu estudo, aprendo, bem como ítens que preciso pesquisar e obviamente aprender, pois como sabem também leciono. Devido a isso, sempre precisamos encontrar maneiras para explicar conteúdo específicos ou até de criar laboratórios para explicar determinado funcionamento dentro de nosso ambiente.

Desta forma, hoje iremos ter um conteúdo totalmente diferente que é explicar um pouco sobre Wireless, utilizando algumas análises de ferramentas que ouviamos falar bastante em nosso meio. As ferramentas mencionadas, podem ser utilizadas para critérios de avaliação de segurança em sua infra, ou pode ser utilizada por pessoas mal-intecionadas para usufruir desse descuidado dos usuários em ambientes compartilhados.

Para conhecimento a ferramenta que iremos utilizar será AirCrack-ng.

Talvez muito de vocês vão perguntar. Porque você não fez isso usando o Kali Linux? Porquê precisamos usar uma ferramenta de PenTest para aprender?

A ideia aqui é explorar os caminhos, pois essas bibliotecas não são exclusivas da distribuição Kali Linux, e sim pode ser instalada qualquer distribuição ( inclusive Windows ). Não necessariamente é uma ferramenta de pentest, mas sim algo que você possa entender o que de fato está ocorrendo em sua conectividade WIFI.

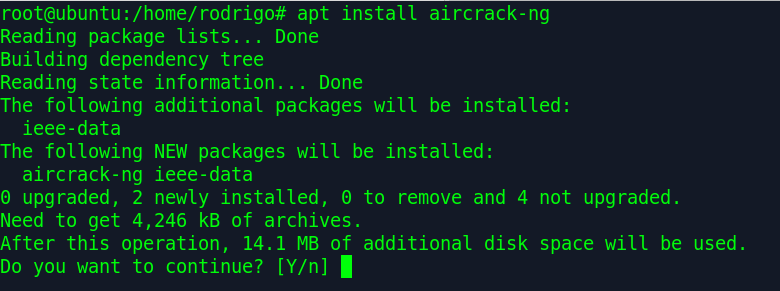

Instalação

Neste exemplo, vou executar a instalação “default” dos pacotes através disponibilização feita pela distribuição instalada na máquina virtual (XUBUNTU-18.04). Desta forma segue abaixo:

Podemos observar a versão instalada:

root@ubuntu:/home/rodrigo# aircrack-ng --help Aircrack-ng 1.2 rc4 - (C) 2006-2015 Thomas d'Otreppe http://www.aircrack-ng.org usage: aircrack-ng [options] <.cap / .ivs file(s)>

Obviamente a melhor forma seria adicionar o repositório, porém algumas pessoas não gostam devido a não ter homologação da distribuição em seus respositórios. Entretanto, para que você possa sempre obter a última atualização do código, pode ser executado conforme abaixo. Caso tenha interesse de ler mais sobre esse desenvolvimento, recomendo olhar a documentação.

$curl -s https://packagecloud.io/install/repositories/aircrack-ng/git/script.deb.sh | sudo bash root@ubuntu:/home/rodrigo# aircrack-ng --help Aircrack-ng 1.6 rev cd77600 - (C) 2006-2020 Thomas d'Otreppe https://www.aircrack-ng.org usage: aircrack-ng [options] <input file(s)>

Funcionalidades

Após consolidação da instalação podemos observar algumas formas de avaliar os comandos disponivéis através dessa biblioteca, e para nosso exemplo iremos utilizar:

- airmon-ng: Processo para consolidação sobre se nossa porta ( conectividade ) WIFI irá monitorar o tráfego, ou seja, trazer a concepção de que estou trabalhando em ” Monitor Mode ” ou ” Managed Mode “.

- airodump-ng: Processo para capturar os pacotes que estão sendo escutados pela sua conectividade WIFI, em modo de ” Monitor Mode “.

- aireplay-ng: Processo para gerar tráfego na rede, tendo o propósito de capturar pacotes de “deauthentication” para usufruir deles com intenção da visualização dos pacotes.

- aircrack-ng: Processo para executar “brute-force” nos dados capturados e avaliar a segurança da conectividade.

Inicialização dos comandos

Para que você consiga monitorar através de sua conexão WIFI, já mencionado acima terá que iniciar sua placa ou USB em modo ” Monitor “, para validar é interessante executar as validações:

$ sudo airmon-ng check

Caso seja necessário você pode matar o processo para iniciar em modo monitor

$ sudo airmon-ng check kill

Consolidar iniciando

$ ip a ( para capturar o nome definido da placa ) $ sudo airmon-ng start wlan0

A nomenclatura wlan0 pode modificar validando o que de fato o seu SO ( Sistema Operacional ) identificou para essa conectividade WIFI. Baseado em seu output, você precisa nesse momento fazer a referência conforme evidenciado, na qual em meu caso ele definiu para **wlan0mon**

1) Capturar os BSSID co-relacionado com os APs próximos, e mapear o nome do SSID.

$ sudo airodump-ng wlan0mon

2) Para que possamos acelerar o processo de captura podemos forçar a DE-AUTH dos endpoints, mas faça com cautela pois isso pode impactar a rede e também existe a forma de captura de seu MAC-Address.

$ sudo aireplay-ng --deauth 1000 -a [ MAC AP Destino ] -c [ MAC Endpoint Destino ] wlan0mon --ignore-negative-one

3) Proximo passo é começar a capturar dados para obter o handshake entre o AP e o host ( usuario ). Observe para validar em qual canal esta operando essa comunicação.

$ sudo airodump-ng -c [ canal ] --bssid [ MAC AP Destino ] -w [ nome do arquivo salva a captura.pcap ] wlan0mon --ignore-negative-one

Outro lembrete que caso queira visualizar outras formas/combinações, é possivel também utilizar sempre o comando de ” help ” de cada comando para lembrar o que de fato você tem necessidade para visualizar.

E agora?

Obviamente sempre irá ter a pergunta. E agora o que faço com isso?

Na verdade temos um caminhão de informação capturada que irei explicar em outros post, pois vamos analisar através do Wireshark, mas de fato temos agora os dados e precisamos unicamente tentar fazer um ” brute-force “. Mas para isso existe milhões de opções para esse caso, e os mais tradicionais são as ” Word Lists “.

A mais conhecida seria chamada de ” John the Ripper “, onde tem listas com milhões de combinações.

Você pode fazer um teste criando uma lista rapida apenas para validar e entender o funcionamento, porém novamente, não temos a intenção aqui de trazer risco para vocês, então fique claro que isso fica a critério de cada usuario.

Para efetuar brute force, segue o exemplo:

$ aircrack-ng -w Downloads/teste.txt -b [ MAC AP Destino ] pacote_capturado.pcap

Esse processo pode demorar horas ou segundos, variando em relação ao tamanho de sua ” Word List “, ou a complexidade da senha criada. Lembrete, pode ser que depois de rodar horas você ainda não consiga obter a senha, pois não existe a senha no seu arquivo de teste. 🙂

Conclusão

Neste caso apenas quis compartilhar os ítens que foi pesquisado e também para alavancar novos conteúdos em relação essa tecnologia.

Como mencionado vou trazer nos post posteriores uma explicação sobre esses pacotes capturados, como eles são trafegados em nosso ambiente e também algumas dicas de como se prevenir para melhorar sua segurança.

Espero que tenha gostado e postem seus comentários abaixo se gostaram, se é valido explorarmos esse mundo.

Abs,

Rodrigo

1 comentário

2 menções

Very Nice Bro!

[…] de volta para detalhar um pouco mais sobre o processo iniciado em nosso post anterior, relacionado sobre o ambiente de WIFI. Entretanto, a idéia agora seria explicar sobre os pacotes […]

[…] inicial de um ambiente WI-FI, onde inicialmente trouxe a menção sobre a captura de pacotes usando ” air-crack “, em nosso segundo post foi explicado quais os pacotes são trafegados por esse ambiente, então […]