Olá Pessoal,

Gostaria de trazer mais um item adicional e bem interessante que temos na plataforma Umbrella, que esta relacionado a descobertas automáticas das aplicações, à partir do que o usuário esta requisitando ao ambiente.

Hoje em dia são diversas aplicações ” APP “ que cria-se no ambiente público ( Internet ), ou seja, o que escutamos muito em nosso dia a dia é que área de TI pode virar um ” shadow IT “, portanto muito do que esta sendo solicitando ao ambiente, de fato área responsável não tem visibilidade ou nenhum conhecimento do que está trafegando pela sua rede, ou seja, precisamos de algo que nos ajude em nosso dia a dia.

Obviamente que como estamos falando de uma solução de ” Cloud Security “ nossas aplicações aqui demonstradas vão estar relacionadas ao nosso ambiente público, e todos os testes foram baseado em consolidar o status das aplicações encontradas e as formas que são utilizadas para bloquear ou liberar determinados acessos para sua infra-estrutura.

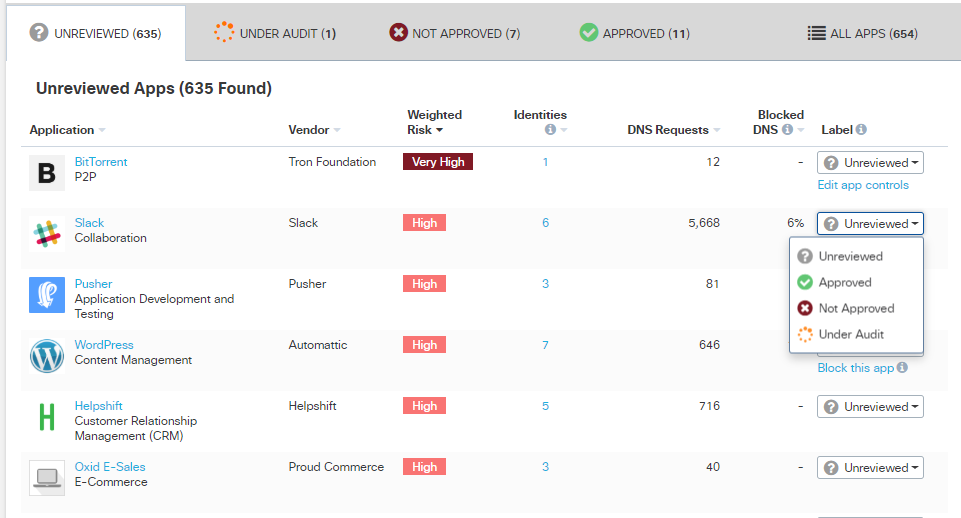

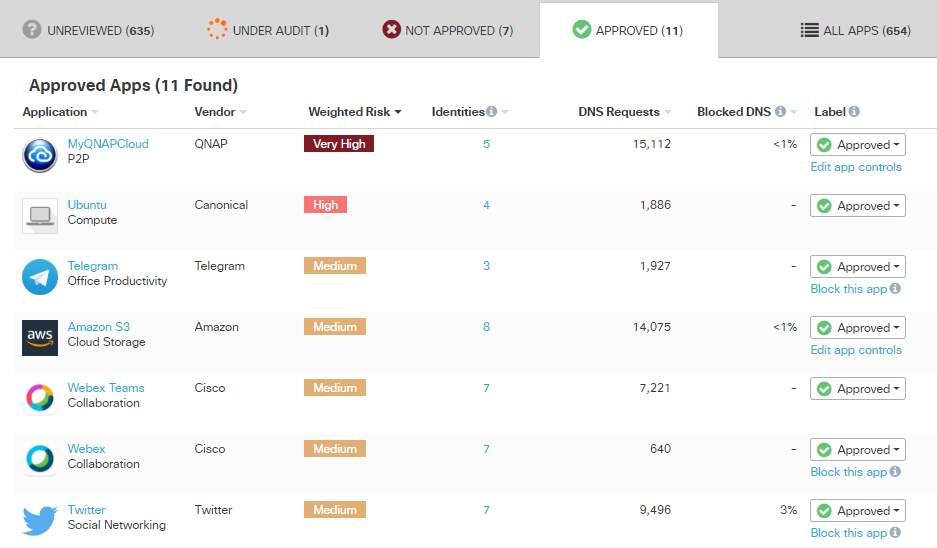

Logo abaixo você pode visualizar a primeira tela que é monstrada e algumas ações/remediações que já podem ser executadas. Como demonstrado já tenho 635 aplicações que posso fazer revisão em meu ambiente e garantir que de fato aquilo que deve ser consultado possa ser aprovado ou talvez reprovado. 😥

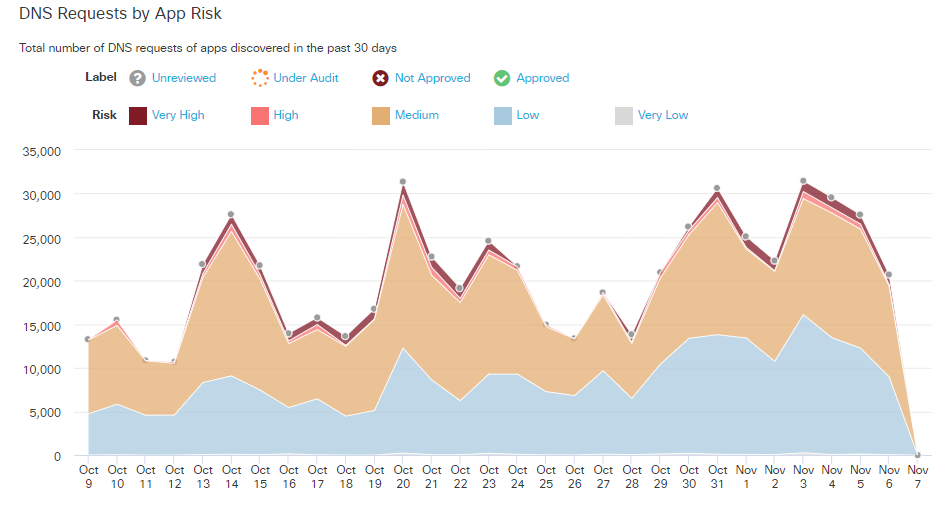

Caso você deseje obter gráficos sobre as demandas e correlacionar por níveis de risco, e assim atacar os mais críticos/vulneráveis sempre é o mais recomendado, pois de alguma forma precisam ser consolidados o mais rápido. Se observarem podemos também visualizar a quantidade de solicitações DNS feitas pela organização e obter uma análise dos dias que mais consumos tivemos em nossa infraestrutura.

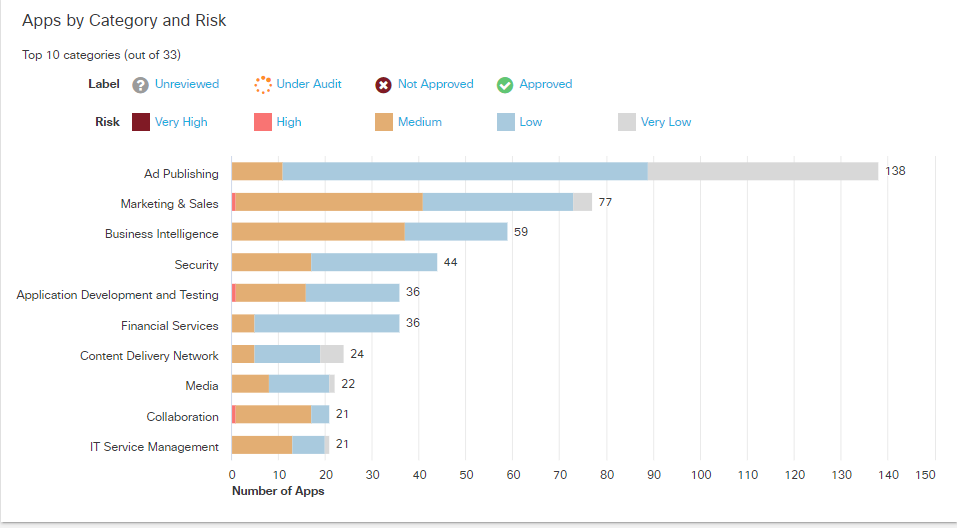

Logo abaixo podemos obter mais resultados, agora analisando por categoria, e como sempre já podemos observar categoria mais solicitada é ” Advertisements “, ou seja, qualquer site que você entra, já somos inundados de propaganda a todo momento o que nos leva a sempre monitorarmos essas ações, pois em muitos casos alguns scripts ( .js ) são feitos através desses anúncios e acabam tendo alguma ” brecha ” de vulnerabilidade.

Após consultar esses dados podemos de fato partir para análise e observar quais são as aplicações que iremos revisar, bem como quais iremos aprovar ou reprovar dentro da infra-estrutura.

Ao lado você vê a aplicação ” Slack “ e podemos ter varias informações ” insights “ para essa aplicação co-relacionando ela pelas colunas, ou seja, iremos observar quais são as identidades que estão solicitando esse serviço, bem como a quantidade de ” DNS Requests “ e bloqueios que já foram executados, bem como na sequencia temos nosso ” drop down “ para tomar as ações em nossa aplicação.

Talvez vocês me perguntem, porque somente 6% do trafego foi bloqueado para essa aplicação? Verifique nossa resposta abaixo.

Após avaliar essa aplicação podemos acessar-lá e à partir desse momento visualizar algums informações relacionadas a esta aplicação. Como podem visualizar abaixo, temos a descrição de todas as identidades que estão acessando, bem como onde de fato estamos vivenciando os bloqueios.

Para essa situação, meu teste estava relacionado a somente aplicar a regra para os usuarios conectados via tunnel VPN, por isso a temos esses dados relacionados. Caso você queira tomar alguma ação, somente precisamos ir no campo ” Label “ e definir o status para essa aplicação que será mostrada logo abaixo.

Uma outra estatistica é avaliar quais as aplicações que foram aprovadas e garantir que todas elas estão sobre seu domínio de conhecimento e de fato são aplicações conhecidas internamente. Para meu teste fiz algumas consolidações para avaliar as ações que são apresentadas pelas regras e observar se todas elas são incluidas conforme a necessidade.

De fato, elas são aplicadas nas politicas que você deseja e podem ser granular baseado em sua identidades relacionada com as politicas de ” app “.

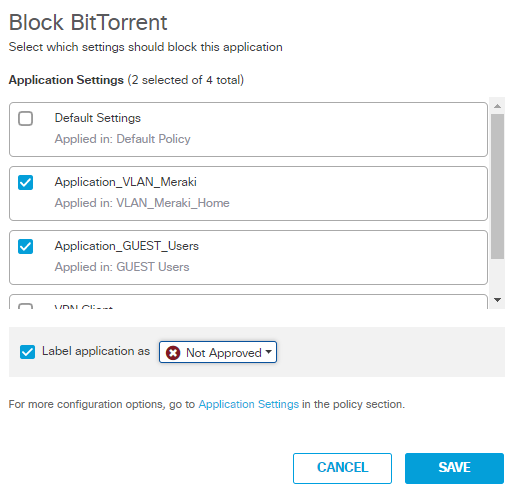

Para demonstrar ação sobre o bloqueio, vamos selecionar aplicação abaixo e definir que o status será ” Not approved “.

Após essa solicitação vemos em qual das politicas ” APP “ iremos definir que de fato essa aplicação não será acessada.

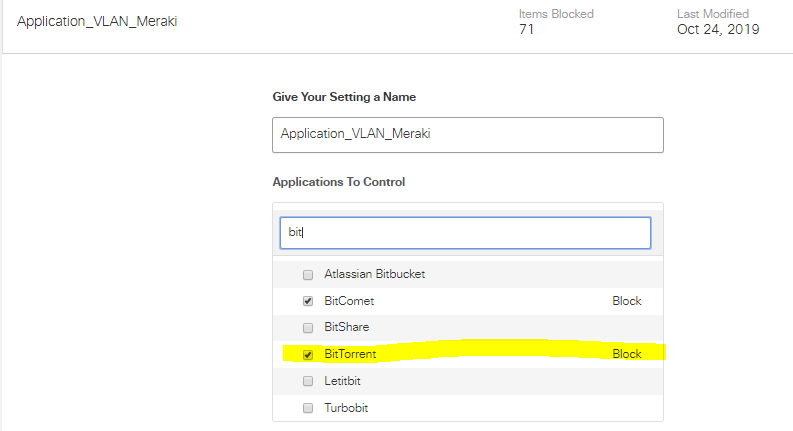

Após a confirmação para garantir fui consolidar se aplicação está determinada como ” Block “ e como podemos ver de fato ação foi consolidada.

Enfim, chegamos ao final de mais um post. Espero que vocês tenham gostado dessa dica, que de alguma forma pode nos ajudar em nosso dia a dia, já que a visibilidade dentro de nossos ambientes é a principal demanda que devemos observar.

Deixe seus comentários e avise se de alguma forma você já esta utilizando esses recursos.

Abs,

Rodrigo

Comentários Recentes