Olá Pessoal,

Nossa serie não para de crescer e temos ainda muito conteúdo para publicar para vocês, portanto não perca nossa trajetoria que muito desse conteúdo está amarrado com os posts anteriores. Caso você tenha caído de paraqueda nesse post, recomendo você olhar desde começo. Acesse nosso conteúdo Meraki+Umbrella.

Como informado, hoje iremos criar nossas políticas e propriamente executar um teste para consolidar nossas regras. Nos já haviamos mencionado nessa serie, mas vale reforçar que as politicas criadas no portal são sequencias ( top-down ), caso uma politica seja atendida baseado nas regras, você não irá executar mais nenhuma regra em sua lista.

Isso também vale para o inverso, que se nenhuma politica relacionado ao seu trafego não coincidir com nenhuma regra, ele irá bater na sua ” Default Policy ” e pode ser bloqueado, ou se você configurou para permitir tudo ( permit any ) você terá acesso, mas não vai garantir a questão de segurança.

Configurar Politica

Para que possamos associar nossas regras sempre pense para qual funcionalidade você estará atrelando essa politica, ou seja, como vimos anteriormente agora chegou a hora de colocar o ” Group Policy “ do Meraki, ou ” SSID “ que você irá dedicar para uma única regra, ou a questão ” VPN Client “ para seguir regras distintas.

Enfim, aqui é dificil colocar uma ” receita de bolo “ das melhores práticas, mas é sempre importante você avaliar as politicas de segurança da sua empresa, ou se não tiver, primeiramente escrever e divulgar para seus usuarios para que isso seja claro e transparente, assim isso não possa gerar maiores impactos área de TI e criando um gargalo devido essa segregação das politicas ou acesso que podem impactar o negocio.

Para iniciarmos a configuração das politicas devemos selecionar qual será nossa identidade para que possamos seguir para os proximos passos. O que seria essa identidades?

Temos várias que podem estar associadas, como ” Tags “, os ” Sites “ como mencionou em nosso post anterior que irá categorizar como seu IP Publico na ponta remota, ” AD Groups “ que pode ser pela autenticação do AD da sua empresa amarrado já diretamente seus usuários, etc. Você podem conferir abaixo:

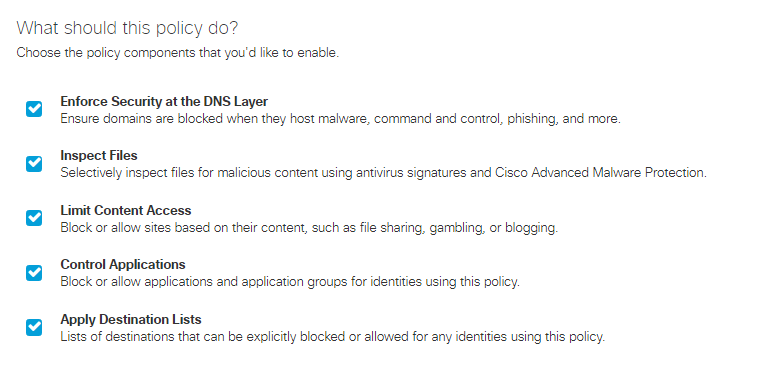

Na sequencia precisamos definir quais são as categorias que iremos gerenciar para esses acessos. Acredito que a pequena descrição incluida nessa tela pode exemplificar o que de fato estamos controlando. Segue abaixo:

Validação SSL

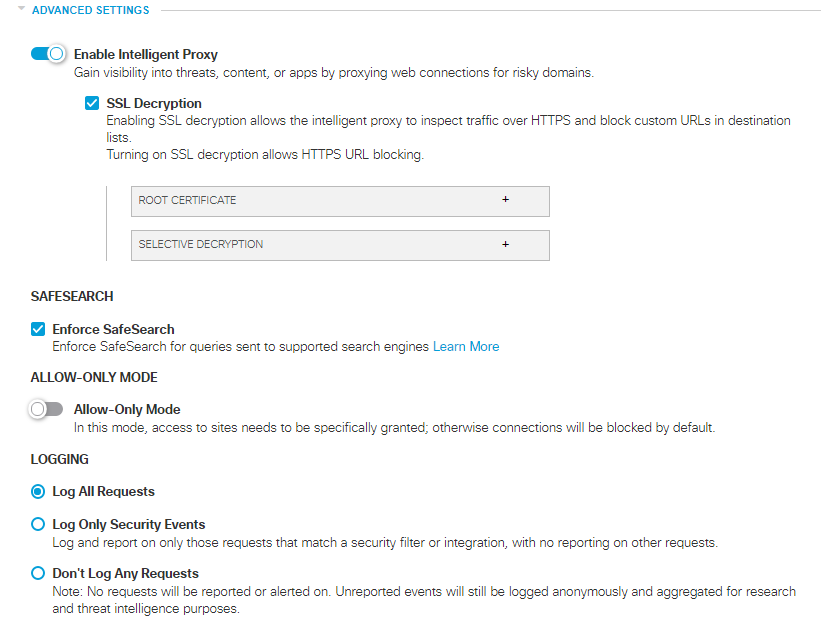

Após as seleções básica vamos definir algumas configurações avançadas de grande importância, pensando justamente nas caracterisiticas de proxy que iremos utilizar. Veja abaixo:

Como vocês observaram acima, neste momento precisamos avaliar se vamos trabalhar com o certificado ” Root CA “ da Cisco e de que forma iremos fazer a implantação desse certificado. Vale lembrar que isso está atrelado a fazer o ” decrypt “ das conexões SSL, já que de fato hoje a maioria dos websistes/consultas/aplicação ( pequeno ou grande ) já estão trabalhando com essa particularidade e muitos dos ataques podem estar atrelado ao SSL, onde caso você não inspecione podemos ter algum malware atrelado a essa conexão.

As outras facilidades estão relacionadas ao ” Enforce Search “ dos browser, entretanto aqui coloco minha ressalva que a documentação concretiza que isso seria para determinados browsers, e de fato pelos meus testes eles não foram muito efetivos, onde seria para controlar com maior efetividade as pesquisas relacionadas ao temas de ” pornografia “, porém vale avaliar dependendo das politicas de quais browsers podem ser utilizados em sua ” firma ”

Um último parâmetro, mas não o menos importante seria relacionado ao seus logs, como também já haviamos mencionado anteriormente sobre como iremos detectar que nossa politica esta sendo efetiva. Esse parametro é justamente para avaliar o que será guardado e escolher a melhor forma para armazenamento. Aqui vale um lembrete que esses logs acabam ocupando espaço em ” cloud “ e temos uma facilidade que podem ser armazenados esses historicos no S3 da Amazon.

Como vocês podem observar acima, temos duas opções onde se você já tem seu bucket S3 na AWS é facil referenciar, porém se deseja que a Cisco gerencie pode ser utilizado opção abaixo e o máximo de retenção que iremos ter será de 30 dias. Caso queira entender um pouco mais é interessante avaliar a documentaçãoavaliar a documentação, pois muitas empresas desejam ou utilizam outras ferramentas para correlacionar eventos, onde entra o papel do SIEM ( Security Information and event Management ).

Granularidade da Política

Como vamos observar abaixo, existe varias opções para criar sua granularidade de acesso para seu usuario e obviamente controlar a nível de ” DNS enforcing “ o que pode ser acessado ou bloqueado em sua infra-estrutura. Para sequencia agora vamos definir o nivel de segurança para essa politica.

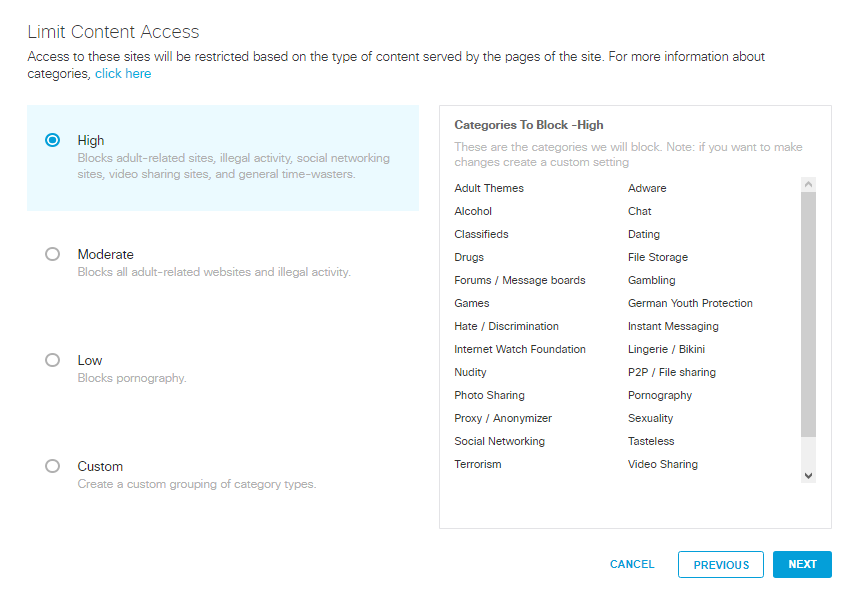

Logo após entramos para os parâmetros das categorias de sites, ou seja, todo o site na Internet é classificado baseado em seu conteúdo ( Chat, Social, Games, etc ), com isso podemos selecionar em qual nivel iremos trabalhar ou criar um ” Custom “ baseado em sua politica interna. Segue abaixo:

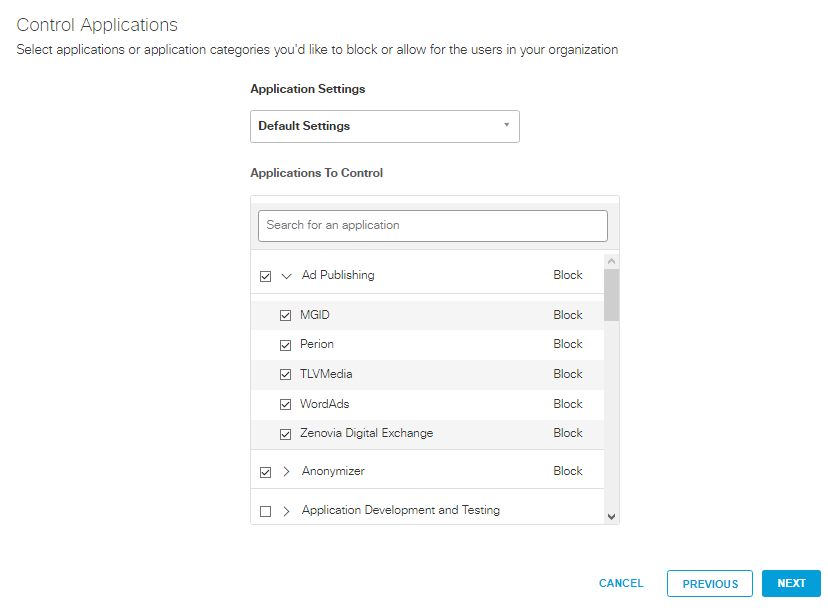

Como em muitas situações ainda podemos ser mais especificos baseando-se na aplicação que devemos observar, segue abaixo varias aplicações mapeadas que podem ainda serem selecionadas para confrontar com sua politica ( Facebook, Mail.ru, etc ).

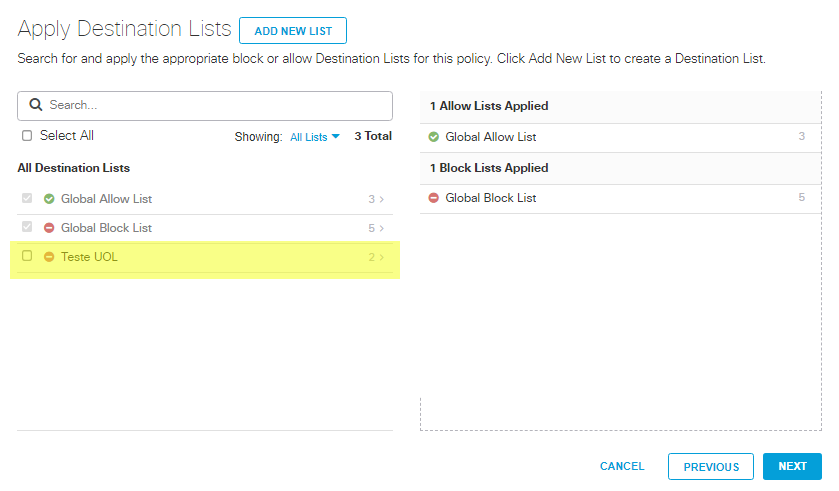

Um ítem importante você ainda pode criar lista destinos para acessos aos sites. Conforme no meu teste criei uma lista de teste para bloquear qualquer acesso ao dominio ” UOL “.

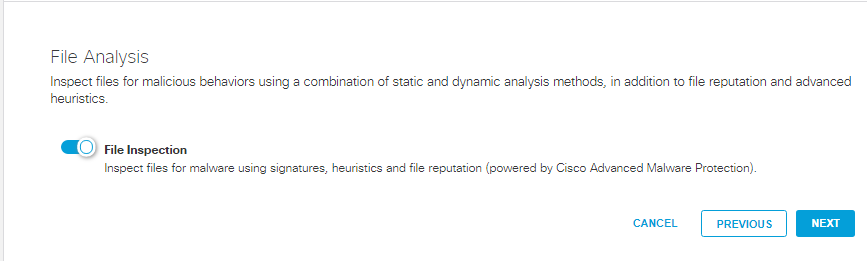

No proximo passo se você deseja fazer inspeção de arquivos que estariam relacionados aos downloads e validação para Malware, para qual estarão correlacionado as assinaturas e que todo o grupo do Cisco Talos trabalha em ” background “ para avaliar esses comportamentos.

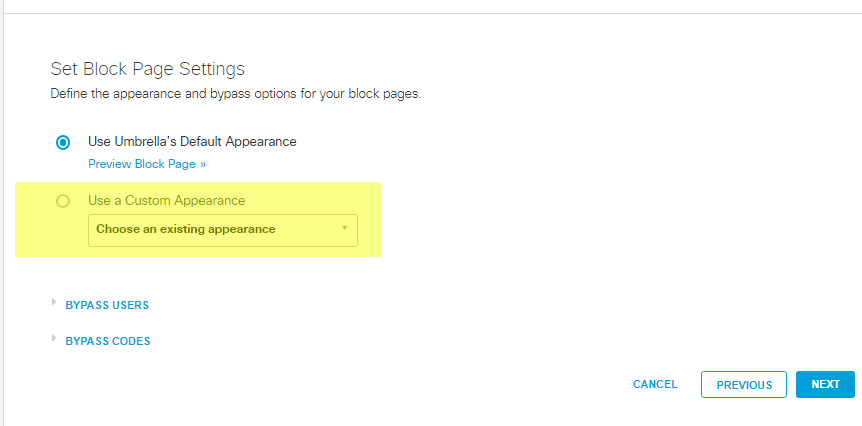

E agora como você deseja mostrar a tela para seu usuário final informando que ela foi bloqueada? Por padrão existe do Cisco Umbrella, mas se deseja customizar sua própria pagina é possivel, bem como redirecionar para uma nova página que pode estar atrelado ao seu Service Desk, ou algum pagina interna de sua empresa

Como testar a politica

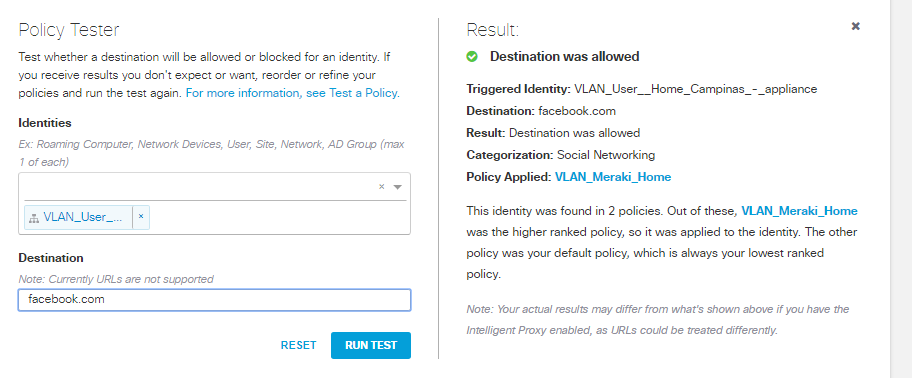

Bom, agora vamos testar confrontando se o site que desejamos esta sendo bloqueado ou liberado relacionando ele com nossa politica.

Primeiramente devemos clicar em ” Test “ e as setas vermelhas seguintes precisam ser preenchidas para que você selecione qual identidade deseja testar e qual seria seu destino. Após isso nas setas verdes você pode avaliar sua resposta.

Desta forma, você olha porque ele foi bloqueado ( relacionado a regra ” Destination List ) e em qual política ela se enquadrou.

Bem como também você vai observar status de liberação, caso isso seja desejado.

Desta forma chegamos em mais um final de post. O que você esta achando de nossas explicações? Está sendo útil? O que você deseja verificar mais nessa solução?

Deixe seus comentários.  E tenho mais informação para divulgar para vocês aqui dessa serie. 😉

E tenho mais informação para divulgar para vocês aqui dessa serie. 😉

Abs,

Rodrigo

1 menção

[…] BLOG – Meraki e Umbrella – Criar politicas no portal Umbrella – parte 6 […]