Olá Pessoal,

Como vocês vêem acompanhando nossa serie de integração desses dois produtos, vamos detalhar hoje um pouco mais de que forma vamos aplicar isso na estrutura Meraki e quais os equipamentos que irão aceitar essas configurações.

Para quem não viu nossos posts anteriores, recomendo ler para que você possa executar esses próximos passos e consiga concluir essa integração.

Associar Politicas

Neste momento existem duas facilidades para que você possa associar suas politicas Umbrella com o Meraki através do portal:

-

- Group Policy: Essa metodologia é importante para que você possa associar uma VLAN que é utilizada via cabo ou talvez se você utiliza o MX como um HUB de VPN, tendo assim seus usuarios associados esta VPN.

- SSID: A partir do momento que mencionamos SSID, obviamente estamos atrelando isso ao nosso MR que por sua vez irá aplicar especificamente para aquele rede que esta configurada para sua estrutura. Neste momento não vou entrar em detalhes sobre a configuração do SSID e associação com VLANs, mas isso pode ser tratado posteriormente em outro post.

Iremos ter uma terceira opção para executar essa associação diretamente através do MX, porém ainda esta em fase de teste ( BETA ) para que os clientes possam avaliar. Entretanto eu vejo uma função muito importante para que possamos remover a dependência de criar diferentes ” Group Policy “.

Criar Group Policy

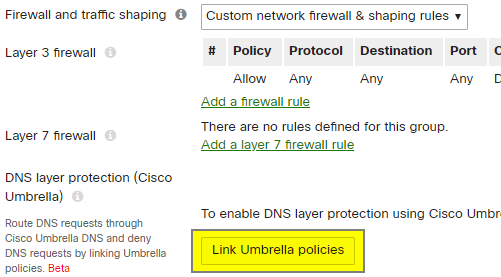

Para que possamos criar nosso grupo police devemos ir Network-wide > Configure > Group policies garantir que opção ‘Custom network firewall & shaping rules‘ esteja selecionada, pois apenas desta forma que iremos ter a funcionalidade habilitada no portal.

Antes de tentar associar a politica Umbrella certifique que você já salvou seu ” Group Policy “, para que isso reflita em ambos os portais.

Verifique abaixo de que forma você irá visualizar essa funcionalidade.

Aplicar a politica no Group Policy

Após a execução dos passos anteriores você deve agora visualizar que a politica existente no portal Umbrella irá aparecer, para que você possa selecionar a enquadra-se em suas diretrizes. Veja abaixo:

PS.: Por padrão a partir desse momento sempre será visualizado a ” Default Policy “ para ser selecionada, pois no portal Umbrella essa seria a politica padrão caso nenhuma politica de accesso se enquadre em seus requisitos e que por consequência essas politicas criadas no Umbrella segue uma sequência. Para quem esta acostumado a visualizar ACL vai entender esse conceito e caso queira entender melhor no Umbrella é recomendado consultar a documentação ” Policy Precedence “

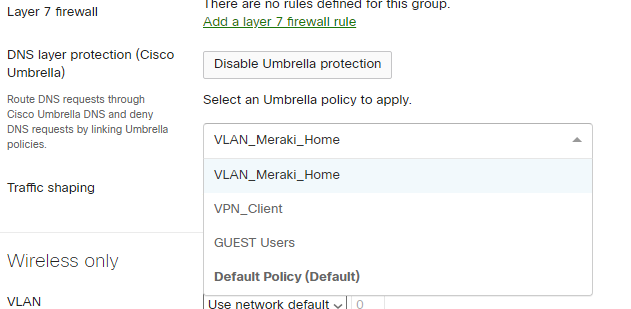

Baseado na criação do ” group policy “ e se você deseja aplicar essa politica para seus usuários que utilizam a aquela VLAN especifica que está definida para sua sua rede cabeada, por exemplo, ou que você deseja aplicar para toda a sua sub-rede é necessario executar isso através Security & SD-WAN > Configure > Addressing & VLANs

Vale lembrar, que no momento que está aplicado para toda a sua sub-rede, esta demanda está sendo executada no MX e também precisamos garantir que os usuários estão associados esse group policy

Aplicar Politica no SSID

Como comentado anteriormente agora vamos associar uma politica basedo em seu SSID, que por muitas vezes se torna essencial e prático para questões de gerenciamento de acesso. Isso vale, pois precisamos definir para alguns casos ou exemplos para o SSID Guest, SSID MDM ou SSID Corporativo e assim por sua vez alguns desses SSID já estarão utilizando uma VLAN que de fato já é utilizada para seu ambiente como um todo, porém será aplicado politicas distintas.

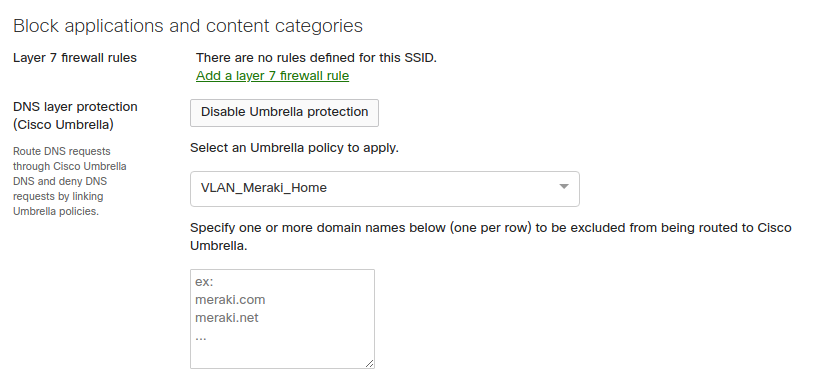

Para isso vamos acessar nosso SSID ( não irei detalhar aqui como criar o SSID ) através do Wireless > Configure > Firewall & traffic shaping

Desta forma você irá selecionar qual a politica definida no portal Umbrella, bem como logo abaixo uma menção sobre o ” Exclude “. Isso deve-se se por alguma razão, onde precisamos excluir solicitações de nomes de dominio que não precisam ser direcionados para o Cisco Umbrella. Um ítem que você pode pensar rapidamente é justamente o link ” setup.meraki.com “ que direciona você para avaliar sua conexão local e outros ítens. Você pode obter mais detalhes em nosso post.

Para a demanda de utilização do SSID, seguimos da mesma forma em relação a regra criada no Umbrella, que por sua vez ele vai seguir as políticas na sequência, já mencionado no ” Policy Precedence “

Remover a Política

Caso você resolva remover a politica ou remover a conexão daquele SSID ou de seu ” Group Policy “, o que necessitamos fazer é somente acessar seu ítem e desabilitar usa conexão, conforme abaixo:

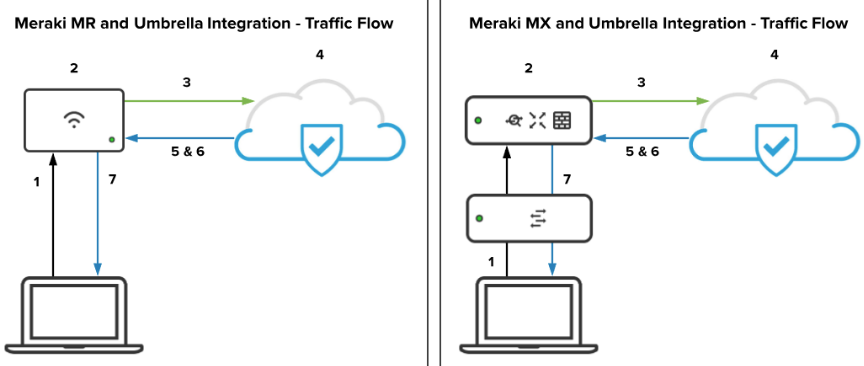

Fluxo da Solicitação DNS

Segue abaixo como essas solicitações são direcionadas através de nossos dois exemplos mencionados acima:

- Cliente solicita DNS Query.

- Meraki intercepta o DNS Query e adiciona uma identificador para validar qual politica deve ser validar com Cisco Umbrella.

- Meraki encripta esse DNS query usando o DNScrpt.

- Depois de chegar essa solicitação no Umbrella ele é decriptado e validado com a política correta, basedo no identificador executado no passo 2.

- Caso a solicitação seja liberada ele retorna um DNS response encriptado com sua devida resposta ( IP do website ).

- Caso a solicitação seja negada ele retorna um DNS response encriptado direcionando você para uma pagina de notificação ( Block Page ).

- Cliente é enviado para o website requisitado.

Espero que vocês tenham gostado e se ficou alguma dúvida coloque em nossos comentários que iremos respondendo. 😉

Em nosso próximo post irei detalhar sobre os recursos expostos dentro do Cisco Umbrella, continue ligado que temos muito conteúdo para detalhar para vocês.

Abs,

Rodrigo

Comentários Recentes