Olá caros,

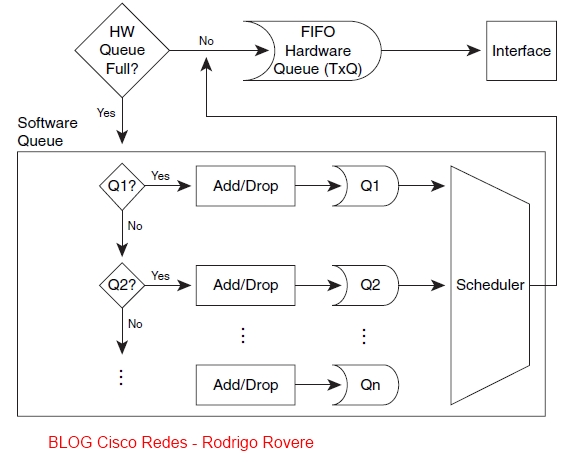

Como em nosso último post, falamos sobre o tratamento que existem nas filas e como os equipamentos podem trabalhar para efetuar suas operações, hoje iremos comentar um pouco sobre os métodos que temos para efetuar as configurações de police e suas funcionalidades.

Você poderia perguntar o que significa o termo police?

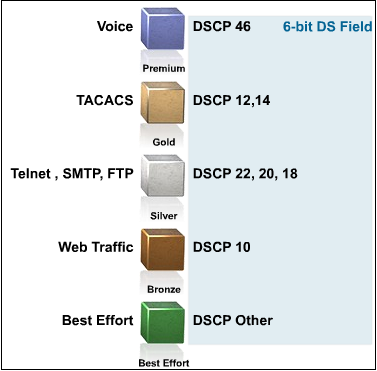

Police seria o termo utilizado pela Cisco, na qual podemos aplicar regras para nossa classe de QoS configurada. Essa police irá trabalhar neste exemplo especificamente para verificar o conform-action, exceed-action e violation-action. Existem outras polices relacionada à esta nomenclatura, porém não iremos tratar nesse post.

Traffic police libera você à controlar margem máxima de tráfego enviada ou recebida em uma interface. Frequentemente, essas configurações são aplicadas nas interfaces de borda da rede para limitar o tráfego de entrada e saída. O tráfego que cai dentro das margens dos parâmetros configurados é enviado, enquanto o tráfego que é excedido dentro dos parâmetros configurados é dropado ou enviados com uma prioridade diferenciada.

Devido ao ” traffic police ” meramente dropar ou re-marcar o tráfego excedente com uma prioridade menor, isso não coloca um ” delay ” para o conform ( não excedido ). Se o tráfego é marcado como dropado, a única coisa a se fazer seria re-transmitir esse pacote. O tráfego re-marcado pode ser colocado com uma prioridade menor dentro da fila que ele foi categorizado, efetuando assim uma medida menos agressiva para as informações que estão sendo processadas pelo seu equipamento.

O método de trabalho que o equipamento utiliza para fazer esses cálculos esta baseado no CAR ( committed access rate ). CAR olha para o tráfego recebido em uma interface, ou um subconjunto daquele tráfego selecionado pelos critérios da ” policy ” configurada, compara a sua taxa à configuração de um ” token bucket “, e então entra em ação com base no resultado ( por exemplo, drop ou remark IP precedência) .

Segue um exemplo sobre a atuação do CAR:

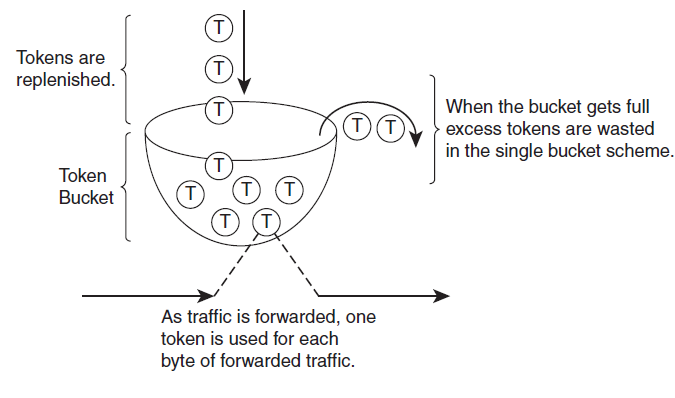

Quando mencionado sobre o token bucket ( balde tokens ), podemos ter confusões relacionados ao CAR. Uma tentativa de esclarecer qualquer confusão, é que o CAR (como o próprio nome descreve) é usado para a política que o tráfego flui naquela taxa de acesso. CAR faz isso com um token bucket, ou seja, um token bucket é um balde com tokens que são representados em bytes (1 byte = 1 token). O balde é preenchido com tokens a uma taxa configurada pelo usuário. Os pacotes que chegam para ser entregue, o sistema irá verificar o token bucket, e se houver tokens suficientes no balde para corresponder ao tamanho do pacote, os tokens são removidos e o pacote é encaminhando (conform-action). Se não há tokens suficientes, o pacote é descartado (exceed-action).

Quando mencionado sobre o token bucket ( balde tokens ), podemos ter confusões relacionados ao CAR. Uma tentativa de esclarecer qualquer confusão, é que o CAR (como o próprio nome descreve) é usado para a política que o tráfego flui naquela taxa de acesso. CAR faz isso com um token bucket, ou seja, um token bucket é um balde com tokens que são representados em bytes (1 byte = 1 token). O balde é preenchido com tokens a uma taxa configurada pelo usuário. Os pacotes que chegam para ser entregue, o sistema irá verificar o token bucket, e se houver tokens suficientes no balde para corresponder ao tamanho do pacote, os tokens são removidos e o pacote é encaminhando (conform-action). Se não há tokens suficientes, o pacote é descartado (exceed-action).

Vamos considerar um exemplo de policy, onde 500 bytes estão atualmente no token bucket. Um pacote é encaminhado exigindo 300 bytes. Os bytes são removidos do bucket, e o pacote é enviado, então antes que o bucket seja re-abastecido com mais tokens, outro pacote de 300 bytes é encaminhado. Devido ao bucket possuir apenas 200 bytes, o pacote não pode ser enviado e é descartado.

Veja abaixo a ilustração para exemplificar:

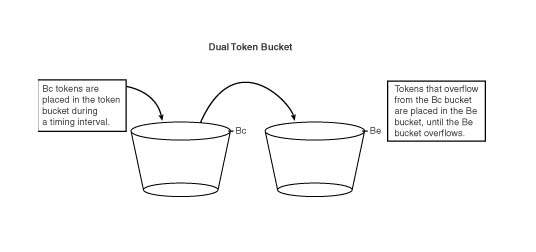

Esse método exercido através do token bucket é executado através de cálculos para verificar se o tráfego esta dentro dos parâmetros acordados ( SLA ). Police, no entanto, usa o parâmetro Be para especificar o número máximo de bytes que podem ser enviados durante um intervalo de tempo. Portanto, em uma configuração de police, se o Bc é igual ao Be, nenhum excesso de burst ( rajada ) irá ocorrer. Se o excesso bursting ocorrer a police irá considerar esse tráfego de excesso como ( exceed traffic ), ou seja, o CIR acordado foi violado.

Esse método exercido através do token bucket é executado através de cálculos para verificar se o tráfego esta dentro dos parâmetros acordados ( SLA ). Police, no entanto, usa o parâmetro Be para especificar o número máximo de bytes que podem ser enviados durante um intervalo de tempo. Portanto, em uma configuração de police, se o Bc é igual ao Be, nenhum excesso de burst ( rajada ) irá ocorrer. Se o excesso bursting ocorrer a police irá considerar esse tráfego de excesso como ( exceed traffic ), ou seja, o CIR acordado foi violado.

Podemos fazer a relação entre Tc, Bc e CIR com a seguinte fórmula:

CIR = Bc / Tc

E podemos re-escrever a fórmula para:

Tc = Bc / CIR

Quando trabalhamos com uma configuração para qual usamos o violation-action, o IOS da Cisco irá utilizar dois bucket para gerenciar os tokens, ou seja, Bc e Be. Se o pacote pode ser usado utilizando o Bc ele estará dentro do conform, mas se ele não pode ser encaminhado usando Bc, ele irá ser encaminhado pelo Be, e estará dentro do exceed, e como última alternativa não podendo ser encaminhado pelo Bc e Be, ele será classificado como violado. Lembrando-se que o trafégo violado ainda pode ser transmitido usando uma combinação de bytes em ambos Bc e Be.

Veja abaixo a ilustração para o método de dois bucket:

Após essas menções vamos colocar alguns comando que podemos usar para a configuração explicada acima:

Neste exemplo podemos notar que a configuração foi executada para um average de 8000bits e um burst de 1000bytes.

Router(config)# class-map access-match

Router(config-cmap)# match access-group 1

Router(config-cmap)# exit

Router(config)# policy-map police-setting

Router(config-pmap)# class access-match

Router(config-pmap-c)# police 8000 1000 conform-action transmit exceed-action drop

Router(config-pmap-c)# exit

Router(config-pmap)# exit

Router(config)# interface fastethernet 0/0

Router(config-if)# service-policy output police-setting

Router(config)# class-map access-match

Router(config-cmap)# match access-group 1

Router(config-cmap)# exit

Router(config)# policy-map police-setting

Router(config-pmap)# class access-match

Router(config-pmap-c)# police 8000 1000 1000 conform-action transmit exceed-action

set-qos-transmit 1 violate-action drop

Router(config-pmap-c)# exit

Router(config-pmap)# exit

Router(config)# interface fastethernet 0/0

Router(config-if)# service-policy output police-setting

Baseado nesses fatos conseguimos concluir que dependendo da sua necessidade, uma determinada configuração irá atender melhor sua demanda, ou seja, existem diversas formas de configurar seu ambiente, porém temos que escolher e definir aquilo que é importante para seu negócio.

Um video foi disponibilizado na nossa seção “ Video Aula “ para demonstrar o funciomento dessa configuração. Os arquivos de configurações podem ser obtidos da nossa seção Arquivos relacionado ao nosso primeiro laboratório parte 1.

PS.: Agradecimentos a Alis Silva pelo fornecimento do rack.

Espero que aproveitem e aguardo comentários 😉 .

Abs,

Rodrigo

Fontes:

Site Cisco – QoS

Cisco Press – Tips

2 comentários

Muito bom e explicativo… obrigado por compartilhar!

@Fabio Leandro Obrigado Fabio. Sempre estaremos atualizando nosso conteúdo.